Questa guida è

stata creata da Alex, un semplice

attivista per l'anonimato e la privacy,

che

dopo sfortunati eventi recenti, ho ripreso la

manutenzione di questa guida per continuare il

progetto avviato da AnonyPla. Al momento non è

chiaro se AnonyPla tornerà, quindi sta cercando di

continuare il suo progetto rimanendo il più fedele

possibile alle sue intenzioni.

Non può

garantire che farà tutto bene, o come

l'avrebbe fatto lei, ma sta facendo del suo

meglio.

Credo fermamente che la privacy dovrebbe essere un diritto universale e che l'anonimato non dovrebbe mai diventare illegale. Non voglio che le nostre vite si trasformino in Gattaca, Minority Report, Black Mirror o 1984 (troppo tardi per quello, temo). Non voglio che le nostre leggi e i nostri diritti diventino termini di servizio.

Il mio obiettivo è portare la conoscenza accessibile su questi argomenti a molti e, si spera, raggiungere le poche brave persone che ne hanno davvero bisogno. In questo caso specifico, penso che i bisogni di pochi prevalgano su quelli di molti.

Questa guida è un lavoro in corso . Mentre sto facendo del mio meglio per correggere problemi, imprecisioni e migliorare il contenuto, la struttura generale e la leggibilità; probabilmente non sarà mai “finito”.

Potrebbero esserci alcune informazioni sbagliate o obsolete in questa guida perché nessun essere umano è onnisciente e gli umani commettono errori. Per favore, non prendere questa guida come un vangelo definitivo o verità perché non lo è. Gli errori sono stati scritti nella guida nelle versioni precedenti e corretti in seguito quando scoperti. Probabilmente ci sono ancora alcuni errori in questa guida in questo momento (si spera pochi). Quelli vengono risolti il prima possibile quando vengono scoperti.

Questa guida è stata spostata, a causa di recenti sfortunati eventi. La vecchia guida era su anonymousplanet.org , ma da allora è stata spostata su https://anonymousplanet-ng.org

La tua esperienza può variare. Ricordarsi di controllare regolarmente una versione aggiornata di questa guida.

Questa guida è un'iniziativa open source senza scopo di lucro, con licenza Creative Commons Attribution-NonCommercial 4.0 International ( cc-by-nc-4.0 [Archive.org] ).

Ci sono diversi modi per leggere questa guida:

-

Vuoi capire lo stato attuale della privacy online e dell'anonimato non necessariamente diventare troppo tecnico al riguardo: leggi l' introduzione , i requisiti , la comprensione di alcune nozioni di base su come alcune informazioni possono ricondurti a te e come mitigarle e le sezioni di una nota editoriale finale .

-

Vuoi fare quanto sopra ma anche imparare a rimuovere alcune informazioni online su di te: leggi quanto sopra e aggiungi la rimozione di alcune tracce delle tue identità sui motori di ricerca e sulle varie piattaforme.

-

Vuoi fare quanto sopra e creare identità online anonime online in modo sicuro e protetto: leggi l'intera guida.

Precauzioni durante la lettura di questa guida e l'accesso ai vari link:

-

I documenti/file hanno un collegamento [Archive.org] accanto a loro per accedere al contenuto tramite Archive.org per una maggiore privacy e nel caso in cui il contenuto scompaia. Alcuni link non sono ancora archiviati o non sono aggiornati su archive.org nel qual caso ti consiglio di chiedere un nuovo salvataggio, se possibile.

-

I video di YouTube hanno un collegamento [Invidious] accanto per accedere ai contenuti tramite un'istanza Invidious (in questo caso yewtu.be ospitato nei Paesi Bassi) per una maggiore privacy. Si consiglia di utilizzare questi collegamenti quando possibile. Vedere https://github.com/iv-org/invidious [Archive.org] per ulteriori informazioni.

-

I link di Twitter hanno accanto un link [Nitter] per accedere ai contenuti tramite un'istanza Nitter (in questo caso nitter.net) per una maggiore privacy. Si consiglia di utilizzare questi collegamenti quando possibile. Per ulteriori informazioni, vedere https://github.com/zedeus/nitter [Archive.org] .

-

I collegamenti di Wikipedia hanno un collegamento [Wikiless] accanto a loro per accedere ai contenuti tramite un'istanza Wikiless (in questo caso Wikiless.org) per una maggiore privacy. Si consiglia di utilizzare questi collegamenti quando possibile. Per ulteriori informazioni, vedere https://codeberg.org/orenom/wikiless [Archive.org] .

-

I link medi hanno accanto il link [Scribe.rip] per accedere al contenuto tramite un'istanza Scribe.rip per una maggiore privacy. Ancora una volta, si consiglia di utilizzare questi collegamenti quando possibile. Per ulteriori informazioni, vedere https://scribe.rip/ [Archive.org] .

-

Se stai leggendo questo in formato PDF o ODT, noterai un sacco di ``` al posto delle doppie virgolette (""). Questi ``` sono lì per facilitare la conversione in formato Markdown/HTML per la visualizzazione online dei blocchi di codice sul sito web.

Se non vuoi la seccatura e utilizza uno dei browser seguenti, puoi anche installare la seguente estensione sul tuo browser: https://github.com/SimonBrazell/privacy-redirect [Archive.org] :

-

Firefox: https://addons.mozilla.org/en-US/firefox/addon/privacy-redirect/

-

Browser basati su Chromium (Chrome, Brave, Edge): https://chrome.google.com/webstore/detail/privacy-redirect/pmcmeagblkinmogikoikkdjiligflglb

Se hai problemi ad accedere a uno qualsiasi dei tanti articoli accademici a cui si fa riferimento in questa guida a causa dei paywall, sentiti libero di usare Sci-Hub ( https://en.wikipedia.org/wiki/Sci-Hub [Wikiless] [Archive.org ] ) o LibGen ( https://en.wikipedia.org/wiki/Library_Genesis [Wikiless] [Archive.org] ) per trovarli e leggerli. Perché la scienza dovrebbe essere libera. Tutto. Se ti trovi di fronte a un paywall che accede ad alcune risorse, considera l'utilizzo di https://12ft.io/ .

Infine, nota che questa guida menziona e persino raccomanda vari servizi commerciali (come VPN, CDN, provider di posta elettronica, provider di hosting...) ma non è in alcun modo approvato o sponsorizzato da nessuno di essi. Non ci sono link di riferimento e nessun legame commerciale con nessuno di questi fornitori. Questo progetto è al 100% senza scopo di lucro e si basa solo su donazioni.

Contenuti:

- Prerequisiti e limitazioni:

- Introduzione:

- Comprendere

alcune nozioni di base su come alcune informazioni

possono ricondurre a te e come mitigarne alcune:

- La tua rete:

- I tuoi identificatori hardware:

- La tua CPU:

- I tuoi servizi di telemetria dei sistemi operativi e delle app:

- I tuoi dispositivi Smart in generale:

- Te stesso:

- Malware, exploit e virus:

- I tuoi file, documenti, immagini e video:

- Le tue transazioni in criptovalute:

- I tuoi servizi di backup/sincronizzazione cloud:

- Impronte digitali del browser e del dispositivo:

- Perdite di dati locali e analisi forensi:

- Crittografia errata:

- Nessuna registrazione ma registrazione comunque politiche:

- Alcune tecniche mirate avanzate:

- Alcune risorse bonus:

- Appunti:

- Preparativi

generali:

- Scegli il tuo percorso:

- Passi per tutti i percorsi:

- Il percorso Tor Browser:

- Il percorso di Tails:

- Passi per tutti gli altri percorsi:

- Il

percorso Whonix:

- Scegli il tuo sistema operativo host (il sistema operativo installato sul tuo laptop):

- Sistema operativo host Linux:

- Sistema operativo host macOS:

- Sistema operativo host Windows:

- Virtualbox sul tuo sistema operativo host:

- Scegli il tuo metodo di connettività:

- Ottenere una VPN/proxy anonimo:

- Whonix:

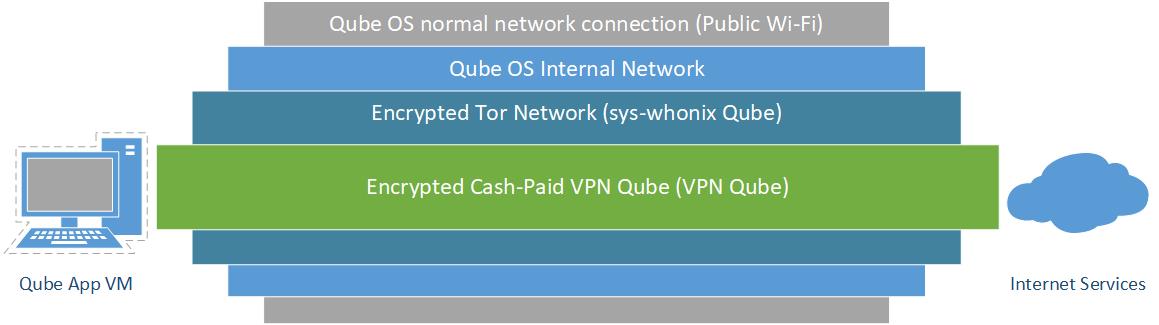

- Tor su VPN:

- Macchine virtuali Whonix:

- Scegli la tua macchina virtuale per la workstation ospite:

- Macchina virtuale Linux (Whonix o Linux):

- Macchina virtuale Windows 10:

- Macchina virtuale Android:

- Macchina virtuale macOS:

- KeepassXC:

- Installazione client VPN (pagamento in contanti/monero):

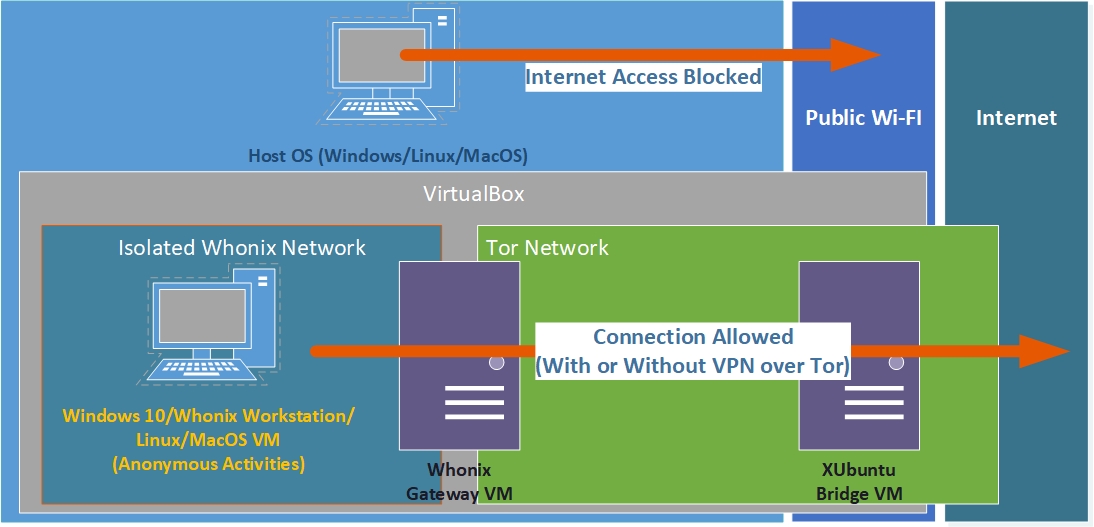

- (Facoltativo) Consentire solo alle macchine virtuali di accedere a Internet interrompendo il sistema operativo host per evitare perdite:

- Passo finale:

- Il

percorso di Qubes:

- Scegli il tuo metodo di connettività:

- Ottenere una VPN/proxy anonimo:

- Nota sulla negazione plausibile:

- Installazione:

- Comportamento di chiusura del coperchio:

- Connessione a una rete Wi-Fi pubblica:

- Aggiornamento del sistema operativo Qubes:

- Aggiornamento di Whonix dalla versione 15 alla versione 16:

- Sistema operativo Hardening Qubes:

- Configura la VPN ProxyVM:

- Configura un browser sicuro all'interno del sistema operativo Qubes (opzionale ma consigliato):

- Configura una macchina virtuale Android:

- KeePassXC:

- Creare

le tue identità online anonime:

- Comprendere

i metodi utilizzati per prevenire l'anonimato e

verificare l'identità:

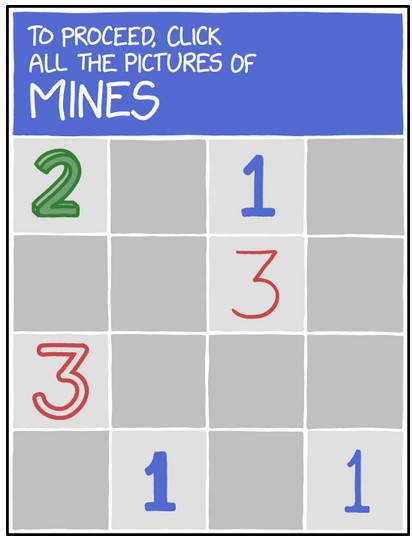

- Captcha:

- Verifica telefonica:

- Verifica email:

- Controllo dettagli utente:

- Prova di verifica dell'identità:

- Filtri IP:

- Impronte digitali del browser e del dispositivo:

- Interazione umana:

- Moderazione utente:

- Analisi comportamentale:

- Transazioni finanziarie:

- Accedi con qualche piattaforma:

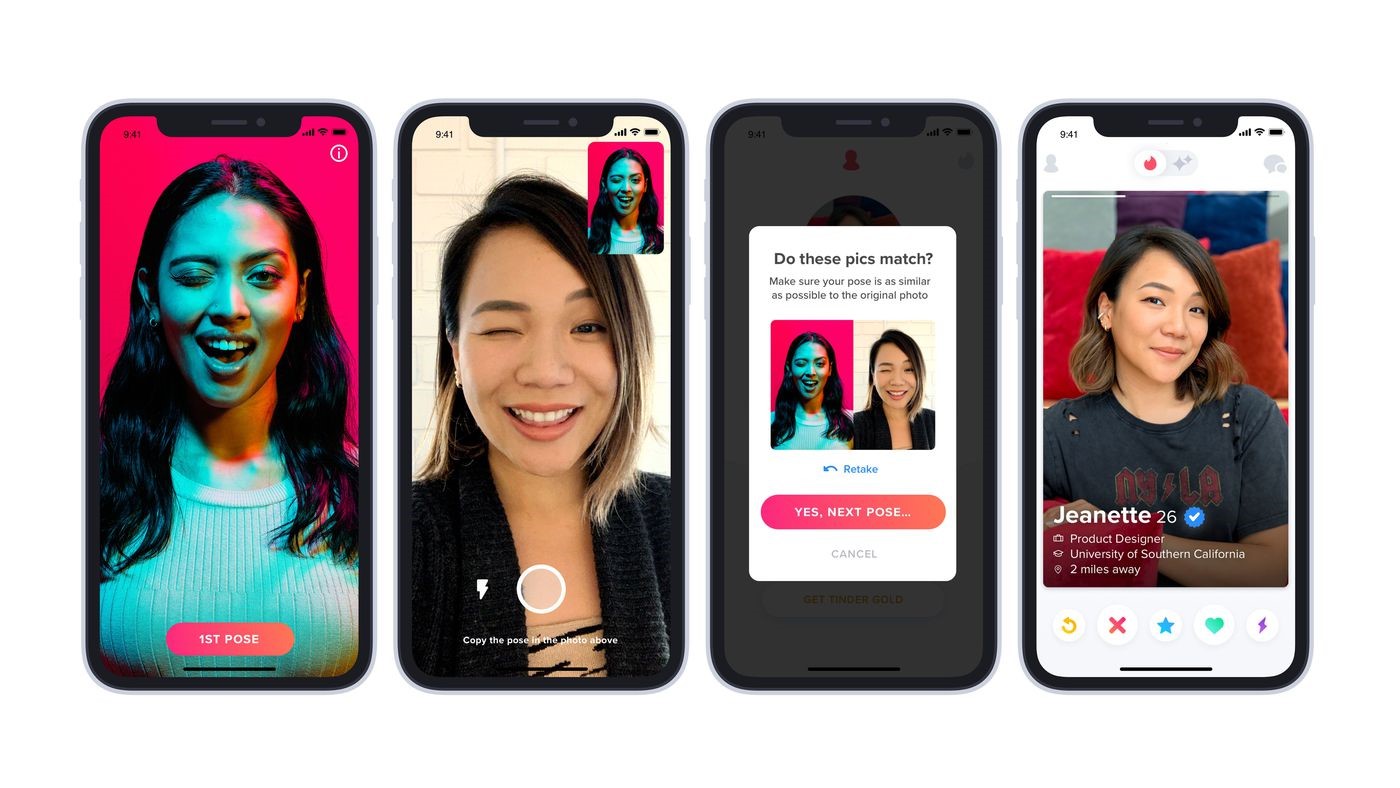

- Riconoscimento facciale e biometria dal vivo (di nuovo):

- Revisioni manuali:

- Connettersi:

- Creare nuove identità:

- Verifica se il tuo nodo di uscita Tor è terribile:

- Il sistema del nome reale:

- Informazioni sui servizi a pagamento:

- Panoramica:

- Come condividere file in privato e/o chattare in modo anonimo:

- Come condividere file pubblicamente ma in modo anonimo:

- Redigere documenti/immagini/video/audio in sicurezza:

- Comunicazione di informazioni sensibili a varie organizzazioni note:

- Attività di manutenzione:

- Comprendere

i metodi utilizzati per prevenire l'anonimato e

verificare l'identità:

- Backup sicuro del tuo lavoro:

- Coprire

le tue tracce:

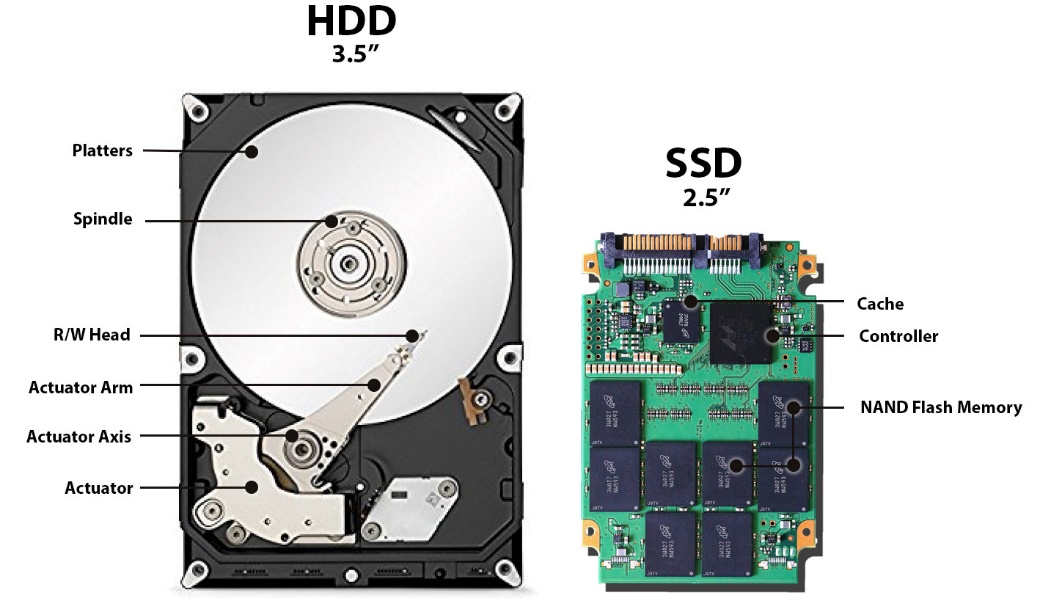

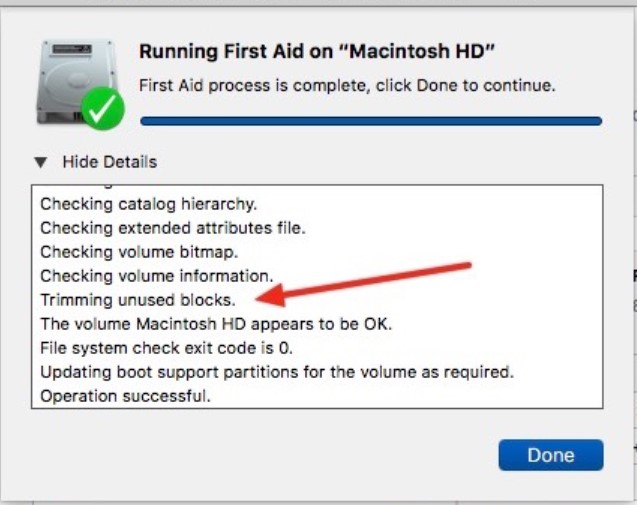

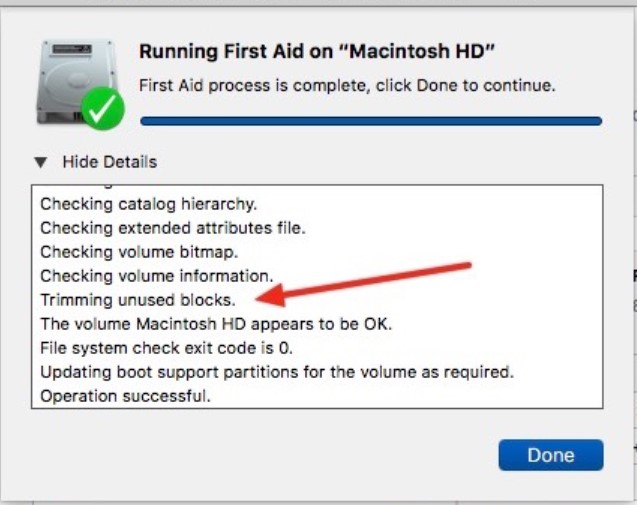

- Capire HDD vs SSD:

- Come cancellare in modo sicuro l'intero laptop/unità disco se si desidera cancellare tutto:

- Come eliminare in modo sicuro file/cartelle/dati specifici su HDD/SSD e unità Thumb:

- Alcune misure aggiuntive contro la scientifica:

- Rimozione di alcune tracce della tua identità sui motori di ricerca e piattaforme varie:

- Alcuni trucchi della vecchia scuola a bassa tecnologia:

- Alcuni ultimi pensieri dell'OPSEC:

- Se pensi di esserti bruciato:

- Una piccola nota editoriale finale:

- Donazioni:

- Aiutare gli altri a rimanere anonimi:

- Ringraziamenti:

- Appendice A: Installazione di Windows

- Appendice B: Impostazioni aggiuntive sulla privacy di Windows

- Appendice C: Creazione del supporto di installazione di Windows

- Appendice D: Utilizzo di System Rescue per cancellare in modo sicuro un'unità SSD.

- Appendice E: Clonezilla

- Appendice F: Diskpart

- Appendice G: Browser sicuro sul sistema operativo host

- Appendice H: Strumenti di pulizia di Windows

- Appendice I: Utilizzo di ShredOS per cancellare in modo sicuro un'unità HDD:

- Appendice J: Strumenti del produttore per pulire le unità HDD e SSD:

- Appendice K: Considerazioni sull'utilizzo di unità SSD esterne

- Appendice L: Creazione di una macchina virtuale guest mat2-web per la rimozione dei metadati dai file

- Appendice M: Opzioni BIOS/UEFI per cancellare i dischi di varie marche

- Appendice N: Avvertenze su smartphone e dispositivi intelligenti

- Appendice O: Ottenere una VPN/proxy anonimo

- Appendice P: Accesso a Internet nel modo più sicuro possibile quando Tor e VPN non sono un'opzione

- Appendice Q: Utilizzo dell'antenna a lungo raggio per connettersi a Wi-Fi pubblici da una distanza di sicurezza:

- Appendice R: Installazione di una VPN sulla macchina virtuale o sul sistema operativo host.

- Appendice S: controlla la tua rete per la sorveglianza/censura usando OONI

- Appendice T: Controllo dei file alla ricerca di malware

- Appendice U: Come aggirare (alcune) restrizioni locali sui computer supervisionati

- Appendice V: quale browser utilizzare nella macchina virtuale guest/macchina virtuale monouso

- Appendice V1: Rafforzamento dei browser:

- Appendice W: Virtualizzazione

- Appendice X: Utilizzo dei bridge Tor in ambienti ostili

- Appendice Y: Installazione e utilizzo di Tor Browser desktop

- Appendice Z: Pagamenti anonimi online tramite criptovalute

- Appendice A1: Provider di hosting VPS consigliati

- Appendice A2: Linee guida per password e passphrase

- Appendice A3: Motori di ricerca

- Appendice A4: Contrastare la linguistica forense

- Appendice A5: Ulteriori precauzioni per il browser con JavaScript abilitato

- Appendice A6: Specchi

- Appendice A7: Confronto tra versioni

- Appendice A8: Servizi di scambio di criptovalute senza registrazione e KYC

- Appendice A9: Installazione di un portafoglio Zcash:

- Appendice B1: Elenco di controllo delle cose da verificare prima di condividere le informazioni:

- Appendice B2: Dichiarazione di non responsabilità di Monero

- Appendice B3: Risorse di modellazione delle minacce

- Riferimenti:

- Collegamenti e risorse:

Prerequisiti e limitazioni:

Prerequisiti:

-

Comprensione della lingua inglese (in questo caso inglese americano).

-

Essere un residente permanente in Germania, dove i tribunali hanno confermato la legalità di non utilizzare nomi reali su piattaforme online (§13 VI del German Telemedia Act del 2007 1 ' 2 ). In alternativa, risiedi in qualsiasi altro paese in cui puoi confermare e verificare tu stesso la legalità di questa guida.

-

Questa guida presuppone che tu abbia già accesso ad alcuni computer portatili (Windows/Linux/macOS) (idealmente non un dispositivo di lavoro/condiviso) e una conoscenza di base di come funziona.

-

Abbi pazienza perché questo processo potrebbe richiedere diverse settimane per essere completato se vuoi esaminare tutto il contenuto.

-

Avrai un po' di tempo libero da dedicare a questo processo (o molto a seconda del percorso che scegli).

-

Preparati a leggere molti riferimenti (leggili), guide (non saltarli) e segui a fondo molti tutorial pratici (non saltarli nemmeno).

-

Non essere malvagio (per davvero questa volta) 3 .

Limitazioni:

Questa guida non è destinata a:

-

Creazione di account macchina di qualsiasi tipo (bot).

-

Creazione di account di rappresentazione di persone esistenti (come il furto di identità).

-

Aiutare gli attori malintenzionati a condurre attività non etiche, criminali o illecite (come trolling, stalking, disinformazione, disinformazione, molestie, bullismo...).

-

Uso da parte di minorenni.

Introduzione:

TLDR per tutta la guida: “Un gioco strano. L'unica mossa vincente è non giocare” 4 .

Creare un account sui social media con uno pseudonimo o un artista/marchio è facile. Ed è sufficiente nella maggior parte dei casi d'uso per proteggere la tua identità come il prossimo George Orwell. Ci sono molte persone che usano pseudonimi su Facebook/Instagram/Twitter/LinkedIn/TikTok/Snapchat/Reddit/... Ma la stragrande maggioranza di queste sono tutt'altro che anonime e possono essere facilmente ricondotte alla loro vera identità dai tuoi agenti di polizia locali, casualmente persone all'interno della comunità OSINT 5 (Open-Source Intelligence) e troll 6 su 4chan 7 .

Questa è una buona cosa poiché la maggior parte dei criminali/troll non sono esperti di tecnologia e di solito vengono identificati facilmente. Ma anche questa è una cosa terribile poiché la maggior parte dei dissidenti politici, degli attivisti per i diritti umani e degli informatori possono essere rintracciati piuttosto facilmente.

Questa guida mira a fornire un'introduzione a varie tecniche di de-anonimizzazione, tecniche di tracciamento, tecniche di verifica dell'identità e indicazioni facoltative per creare e mantenere identità anonime ragionevolmente e veramente online, inclusi gli account dei social media in modo sicuro. Ciò include le piattaforme tradizionali e non solo quelle rispettose della privacy.

È importante capire che lo scopo di questa guida è l'anonimato e non solo la privacy, ma gran parte della guida che troverai qui ti aiuterà anche a migliorare la tua privacy e sicurezza anche se non sei interessato all'anonimato. Esiste un'importante sovrapposizione nelle tecniche e negli strumenti utilizzati per la privacy, la sicurezza e l'anonimato, ma a un certo punto differiscono:

-

La privacy riguarda le persone che sanno chi sei ma non sanno cosa stai facendo.

-

L'anonimato riguarda le persone che sanno cosa stai facendo ma non sanno chi sei 8 .

(Illustrazione da 9 )

Questa guida ti aiuterà a proteggerti dall'NSA, dall'FSB, da Mark Zuckerberg o dal Mossad se vogliono trovarti? Probabilmente no... Il Mossad farà le "cose del Mossad" 10 e probabilmente ti troverà, non importa quanto tu cerchi di nasconderti 11 .

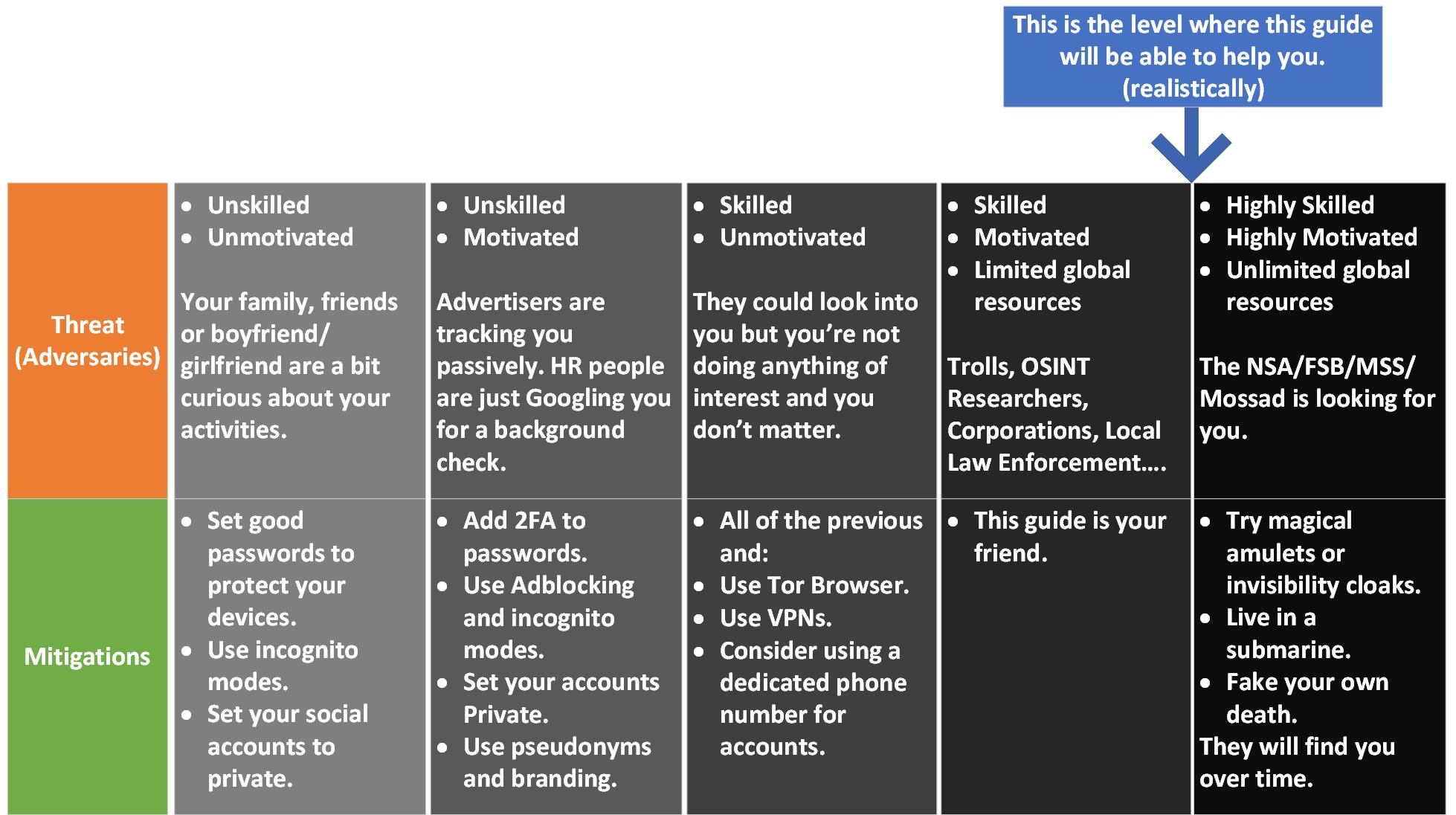

Devi considerare il tuo modello di minaccia 12 prima di andare oltre.

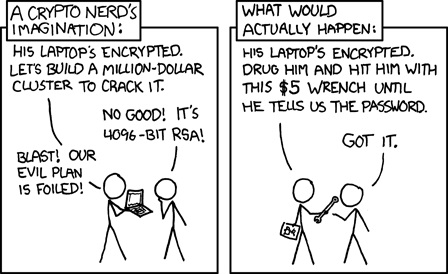

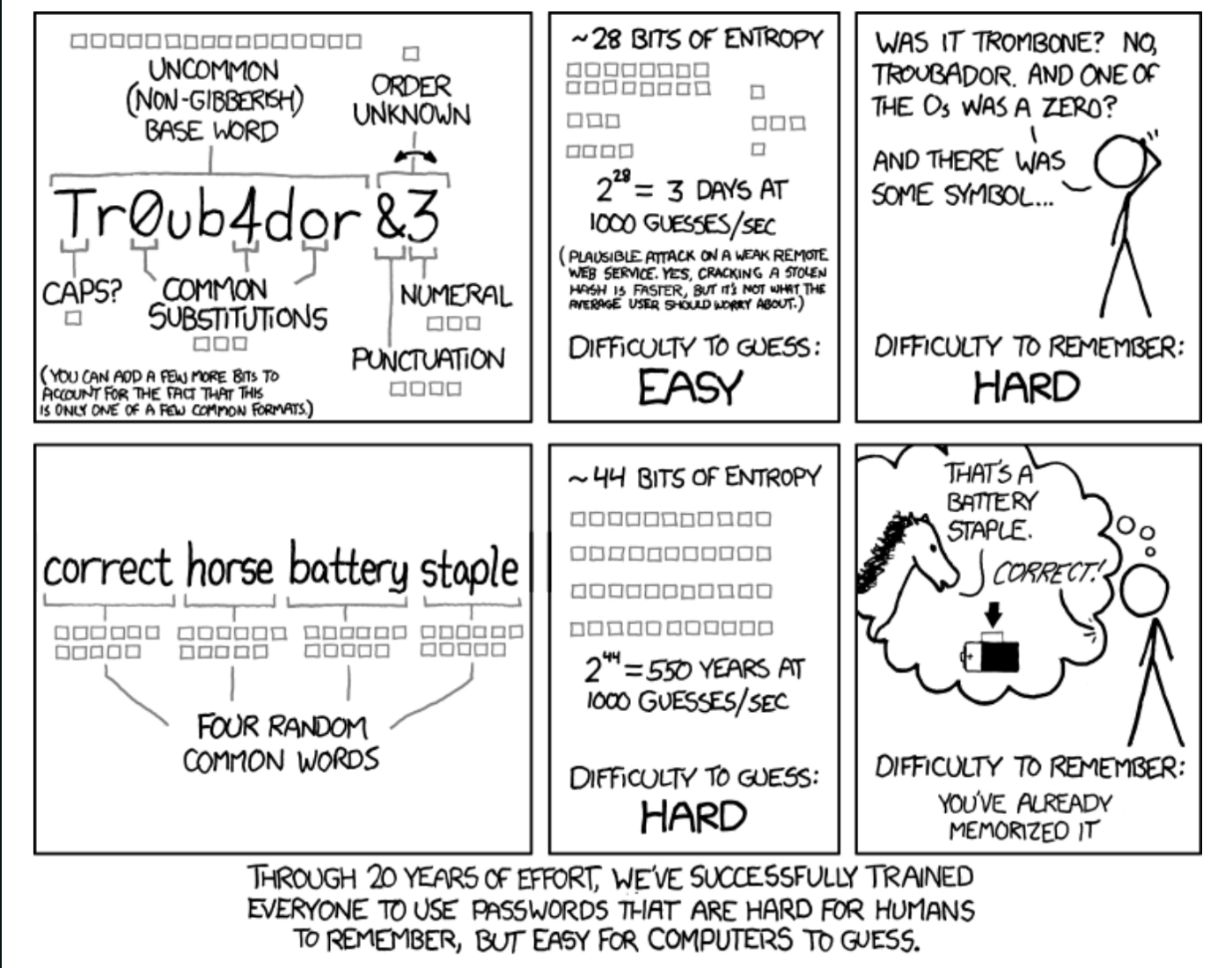

(Illustrazione di Randall Munroe, xkcd.com, licenza CC BY-NC 2.5)

Questa guida ti aiuterà a proteggere la tua privacy dai ricercatori OSINT come Bellingcat 13 , Doxing 14 troll su 4chan 15 e altri che non hanno accesso alla cassetta degli attrezzi della NSA? Più probabilmente. Anche se non sarei così sicuro di 4chan.

Ecco un modello di minaccia semplificato di base per questa guida:

(Nota che le battute "amuleti magici/sottomarino/fai la tua stessa morte" sono citate dall'eccellente articolo "This World of Ours" di James Mickens, 2014 sopra 10 )

Disclaimer: Scherzi a parte (amuleto magico...). Naturalmente, ci sono anche metodi avanzati per mitigare gli attacchi contro avversari così avanzati e abili, ma questi sono appena fuori dallo scopo di questa guida. È di fondamentale importanza comprendere i limiti del modello di minaccia di questa guida. E quindi, questa guida non raddoppierà le dimensioni per aiutare con quelle mitigazioni avanzate poiché è troppo complessa e richiederà una conoscenza e un livello di abilità estremamente elevati che non ci si aspetta dal pubblico mirato di questa guida.

L'EFF fornisce alcuni scenari di sicurezza di ciò che dovresti considerare a seconda della tua attività. Sebbene alcuni di questi suggerimenti potrebbero non rientrare nell'ambito di questa guida (più sulla privacy che sull'anonimato), vale comunque la pena leggerli come esempi. Vedi https://ssd.eff.org/en/module-categories/security-scenarios [Archive.org] .

Per approfondire la modellazione delle minacce, vedere l' Appendice B3: Risorse per la modellazione delle minacce .

Potresti pensare che questa guida non abbia un uso legittimo ma ci sono molti 16 ' 17 ' 18 ' 19 ' 20 ' 21 ' 22 come:

-

Evadere la censura online 23

-

Evadere l'oppressione online

-

Eludere lo stalking online, il doxxing e le molestie

-

Eludere la sorveglianza governativa illegale online

-

Segnalazione anonima online

-

Attivismo online anonimo

-

Giornalismo online anonimo

-

Pratica legale online anonima

-

Attività accademiche online anonime (ad esempio l'accesso alla ricerca scientifica in cui tali risorse sono bloccate). Vedi nota sotto.

-

…

Questa guida è stata scritta con speranza per quelle persone di buone intenzioni che potrebbero non essere abbastanza informate per considerare il quadro generale dell'anonimato e della privacy online.

Infine, usalo a tuo rischio. Qualsiasi cosa qui contenuta non è una consulenza legale e dovresti verificare la conformità con la tua legge locale prima dell'uso (IANAL 24 ). “Fidati ma verifica” 25 tu stesso tutte le informazioni (o meglio ancora “Non fidarti mai, verifica sempre” 26 ). Vi incoraggio vivamente a informarvi e non esitate a verificare tutte le informazioni contenute in questa guida con fonti esterne in caso di dubbio. Per favore, segnalami qualsiasi errore che noti perché accetto le critiche. Anche critiche dure ma valide sono benvenute e porteranno a fare le necessarie correzioni il più rapidamente possibile.

Comprendere alcune nozioni di base su come alcune informazioni possono ricondurre a te e come mitigarne alcune:

Ci sono molti modi in cui puoi essere rintracciato oltre ai cookie e agli annunci del browser, alla tua e-mail e al tuo numero di telefono. E se pensi che solo il Mossad o l'NSA/FSB possano trovarti, ti sbagli.

Innanzitutto, potresti anche prendere in considerazione queste risorse più generali sulla privacy e la sicurezza per apprendere più nozioni di base:

-

The New Oil: https://thenewoil.org/ [Archive.org]

-

Techlore videos: https://www.youtube.com/c/Techlore [Invidious]

-

Privacy Guides: https://privacyguides.org/ [Archive.org]

-

Privacy Tools: https://privacytools.io [Archive.org]

-

Tieni presente che questi siti Web potrebbero contenere contenuti affiliati/sponsorizzati e/o merchandising. Questa guida non avalla e non è sponsorizzata in alcun modo da alcuna entità commerciale.

Se li hai saltati, dovresti comunque considerare di visualizzare questa playlist di YouTube dal progetto Techlore Go Incognito ( https://github.com/techlore-official/go-incognito [Archive.org] ) come introduzione prima di andare oltre: https://github.com/techlore-official/go-incognito [ Archive.org ] ://www.youtube.com/playlist?list=PL3KeV6Ui_4CayDGHw64OFXEPHgXLkrtJO [Invidioso] . Questa guida tratterà molti degli argomenti nei video di questa playlist con maggiori dettagli e riferimenti, nonché alcuni argomenti aggiunti non trattati in quella serie. Ci vorranno solo 2 o 3 ore per guardarlo tutto.

Ora, ecco un elenco non esaustivo di alcuni dei molti modi in cui potresti essere rintracciato e anonimizzato:

La tua rete:

Il tuo indirizzo IP:

Dichiarazione di non responsabilità: l'intero paragrafo riguarda il tuo IP Internet pubblico e non l'IP della tua rete locale.

Il tuo indirizzo IP 27 è il modo più noto e ovvio per essere rintracciato. Quell'IP è l'IP che stai usando alla fonte. Qui è dove ti connetti a Internet. Quell'IP è solitamente fornito dal tuo ISP (Internet Service Provider) (xDSL, Mobile, Cable, Fiber, Cafe, Bar, Friend, Neighbor). La maggior parte dei paesi ha normative sulla conservazione dei dati 28che obbliga a tenere registri di chi sta utilizzando quale IP a una certa ora/data per diversi anni o indefinitamente. Il tuo ISP può dire a una terza parte che stavi utilizzando un IP specifico in una data e ora specifica, anni dopo il fatto. Se quell'IP (quello originale) perde in qualsiasi momento per qualsiasi motivo, può essere utilizzato per rintracciarti direttamente. In molti paesi, non sarai in grado di accedere a Internet senza fornire una qualche forma di identificazione al provider (indirizzo, ID, nome reale, e-mail ...).

Inutile dire che la maggior parte delle piattaforme (come i social network) manterrà (a volte indefinitamente) anche gli indirizzi IP che hai utilizzato per registrarti e accedere ai loro servizi.

Ecco alcune risorse online che puoi utilizzare per trovare alcune informazioni sul tuo attuale IP pubblico in questo momento:

-

Trova il tuo IP:

-

https://www.dnsleaktest.com/ (Bonus, controlla il tuo IP per perdite DNS)

-

Trova la tua posizione IP o la posizione di qualsiasi IP:

-

Scopri se un IP è "sospetto" (nelle liste di blocco) o ha scaricato "cose" su alcune risorse pubbliche:

-

https://iknowwhatyoudownload.com (prendilo con le pinze, potrebbe non mostrare nulla di interessante e ha fonti di dati limitate. Questo è più per divertimento che per qualcosa di serio.)

-

Informazioni di registrazione di un IP (molto probabilmente il tuo ISP o l'ISP della tua connessione che molto probabilmente sa chi sta usando quell'IP in qualsiasi momento):

-

Verifica la presenza di servizi aperti o dispositivi aperti su un IP (soprattutto se sono presenti dispositivi intelligenti che perdono su di esso):

- https://www.shodan.io/host/185.220.101.134 (sostituisci l'IP con il tuo IP o qualsiasi altro, o cambia nella casella di ricerca, questo IP di esempio è un nodo Tor Exit)

-

Vari strumenti per controllare il tuo IP, come block-list checker e altro:

-

Vuoi sapere se sei connesso tramite Tor?

Per questi motivi, dovremo offuscare e nascondere quell'IP di origine (quello legato alla tua identificazione) o nasconderlo il più possibile attraverso una combinazione di vari mezzi:

-

Utilizzo di un servizio Wi-Fi pubblico (gratuito).

-

Utilizzo della rete Tor Anonymity 29 (gratuito).

-

Utilizzo dei servizi VPN 30 in modo anonimo (pagato in modo anonimo in contanti o Monero).

Tieni presente che, sfortunatamente, queste soluzioni non sono perfette e riscontrerai problemi di prestazioni 31 .

Tutti quelli verranno spiegati più avanti in questa guida.

Le tue richieste DNS e IP:

DNS sta per "Domain Name System" 32 ed è un servizio utilizzato dal browser (e da altre app) per trovare gli indirizzi IP di un servizio. È un'enorme “lista dei contatti” (rubrica telefonica per gli anziani) che funziona come chiedergli un nome e restituisce il numero da chiamare. Tranne che restituisce invece un IP.

Ogni volta che il tuo browser vuole accedere a un determinato servizio come Google tramite www.google.com. Il tuo browser (Chrome o Firefox) interrogherà un servizio DNS per trovare gli indirizzi IP dei server web di Google.

Ecco un video che spiega visivamente il DNS se ti sei già perso: https://www.youtube.com/watch?v=vrxwXXytEuI [Invidious]

Di solito, il servizio DNS è fornito dal tuo ISP e configurato automaticamente dalla rete a cui ti stai connettendo. Questo servizio DNS potrebbe anche essere soggetto a normative sulla conservazione dei dati o manterrà i log solo per altri motivi (raccolta di dati per scopi pubblicitari, ad esempio). Pertanto, questo ISP sarà in grado di raccontare tutto ciò che hai fatto online semplicemente guardando quei registri che possono, a loro volta, essere forniti a un avversario. Convenientemente, questo è anche il modo più semplice per molti avversari di applicare la censura o il controllo parentale utilizzando il blocco DNS 33 . I server DNS forniti ti daranno un indirizzo diverso (rispetto a quello reale) per alcuni siti Web (come il reindirizzamento di thepiratebay.org a un sito Web del governo). Tale blocco è ampiamente applicato in tutto il mondo per alcuni siti 34 .

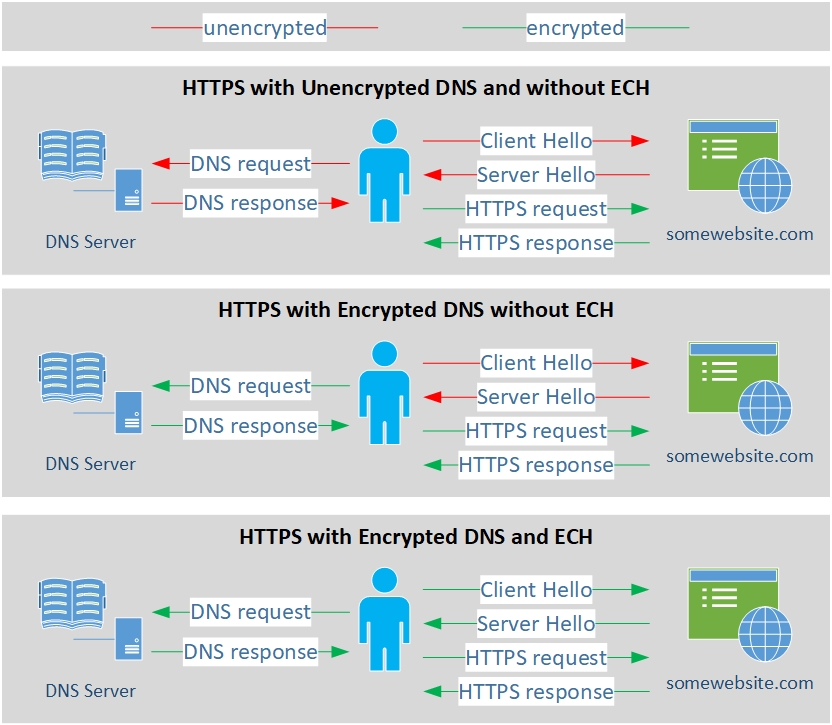

L'utilizzo di un servizio DNS privato o del proprio servizio DNS mitigherebbe questi problemi, ma l'altro problema è che la maggior parte di tali richieste DNS viene inviata per impostazione predefinita ancora in chiaro (non crittografato) sulla rete. Anche se navighi su PornHub in una finestra di navigazione in incognito, utilizzando HTTPS e un servizio DNS privato, è molto probabile che il tuo browser invii una richiesta DNS non crittografata in chiaro ad alcuni server DNS chiedendo fondamentalmente "Quindi qual è l'indirizzo IP di www.pornhub .com?”.

Poiché non è crittografato, il tuo ISP e/o qualsiasi altro avversario potrebbe comunque intercettare (usando un attacco Man-in-the-middle 35 ) la tua richiesta saprà ed eventualmente registrerà ciò che il tuo IP stava cercando. Lo stesso ISP può anche manomettere le risposte DNS anche se si utilizza un DNS privato. Rendendo inutile l'uso di un servizio DNS privato.

Come bonus, molti dispositivi e app utilizzeranno server DNS hardcoded bypassando qualsiasi impostazione di sistema che potresti impostare. Questo è ad esempio il caso della maggior parte (70%) delle Smart TV e di gran parte (46%) delle console di gioco 36 . Per questi dispositivi, dovrai forzarli 37 a smettere di usare il loro servizio DNS hardcoded che potrebbe farli smettere di funzionare correttamente.

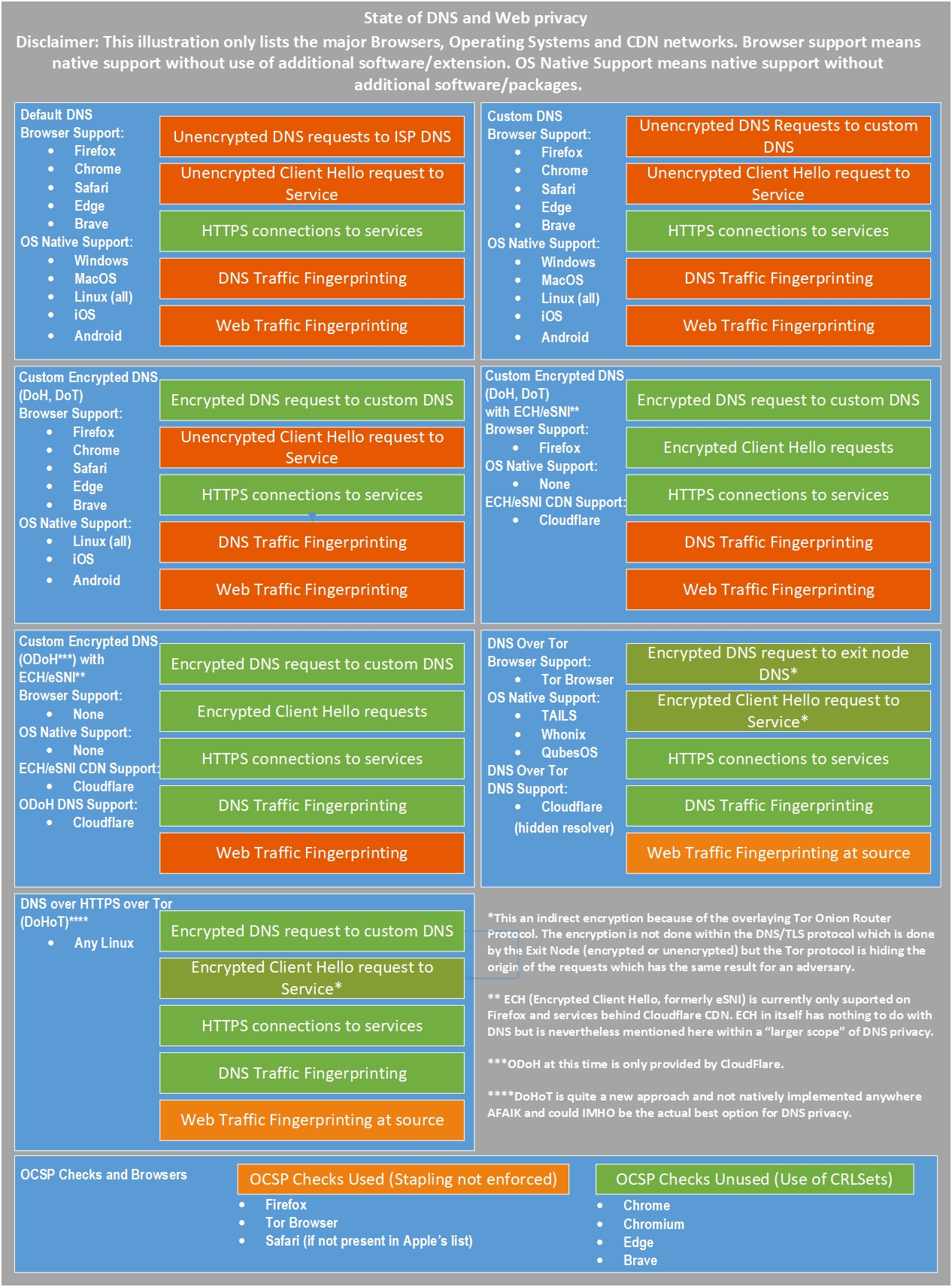

Una soluzione a questo è utilizzare DNS crittografato utilizzando DoH (DNS su HTTPS 38 ), DoT (DNS su TLS 39 ) con un server DNS privato (questo può essere ospitato localmente in modo autonomo con una soluzione come pi-hole 40 , ospitato in remoto con una soluzione come nextdns.io o utilizzando il provider di soluzioni dal tuo provider VPN o dalla rete Tor). Ciò dovrebbe impedire al tuo ISP oa qualche intermediario di spiare le tue richieste... tranne che potrebbe non esserlo.

Piccola dichiarazione di non responsabilità intermedia: questa guida non approva o raccomanda necessariamente i servizi Cloudflare anche se è menzionata più volte in questa sezione per la comprensione tecnica.

Sfortunatamente, il protocollo TLS utilizzato nella maggior parte delle connessioni HTTPS nella maggior parte dei browser (tra cui Chrome/Brave) perderà nuovamente il nome di dominio tramite l'handshake SNI 41 (può essere verificato qui su Cloudflare: https://www.cloudflare.com/ssl /encrypted-sni/ [Archive.org] ). Al momento della stesura di questa guida, solo i browser basati su Firefox supportano ECH (Encrypted Client Hello 42 precedentemente noto come eSNI 43 ) su alcuni siti Web che crittograferanno tutto da un capo all'altro (oltre a utilizzare un DNS privato sicuro su TLS/HTTPS) e ti permetterà di nascondere le tue richieste DNS a terzi 44 . E anche questa opzione non è abilitata per impostazione predefinita, quindi dovrai abilitarla tu stesso.

Oltre al supporto limitato del browser, solo i servizi Web e le CDN 45 dietro Cloudflare CDN supportano ECH/eSNI in questa fase 46 . Ciò significa che ECH ed eSNI non sono supportati (al momento della stesura di questa guida) dalla maggior parte delle piattaforme tradizionali come:

-

Amazon (incluso AWS, Twitch...)

-

Microsoft (inclusi Azure, OneDrive, Outlook, Office 365...)

-

Google (incluso Gmail, Google Cloud...)

-

Apple (inclusi iCloud, iMessage...)

-

Reddit

-

Youtube

-

Facebook

-

Instagram

-

Twitter

-

GitHub

-

…

Alcuni paesi come Russia 47 e China 48 potrebbero (non verificati nonostante gli articoli) bloccare le strette di mano ECH/eSNI a livello di rete per consentire lo snooping e impedire di aggirare la censura. Ciò significa che non sarai in grado di stabilire una connessione HTTPS con un servizio se non consenti loro di vedere di cosa si trattava.

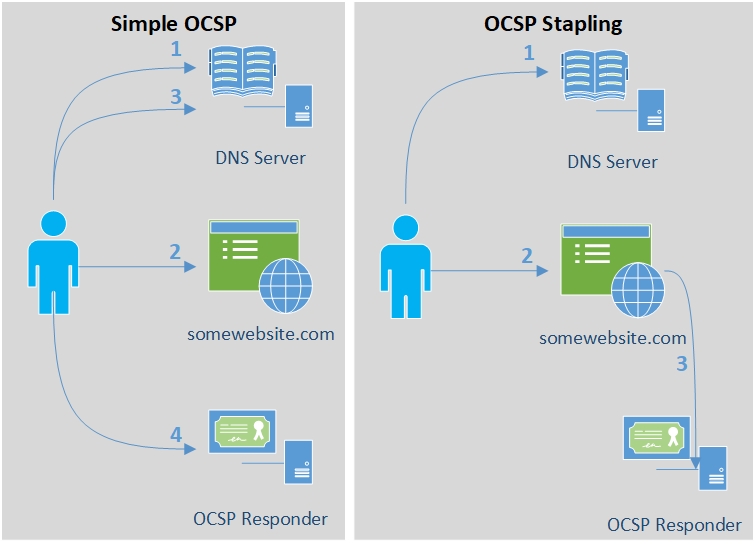

I problemi non finiscono qui. Parte della convalida HTTPS TLS si chiama OCSP 49 e questo protocollo utilizzato dai browser basati su Firefox perderà i metadati sotto forma del numero di serie del certificato del sito Web che stai visitando. Un avversario può quindi trovare facilmente quale sito web stai visitando abbinando il numero di certificato 50 . Questo problema può essere mitigato utilizzando la pinzatura OCSP 51 . Sfortunatamente, questo è abilitato ma non applicato per impostazione predefinita in Firefox/Tor Browser. Ma anche il sito Web che stai visitando deve supportarlo e non tutti lo fanno. I browser basati su Chromium d'altra parte utilizzano un sistema diverso chiamato CRLSet 52 ' 53 che è probabilmente migliore.

Ecco un elenco di come si comportano i vari browser con OCSP: https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/ [Archive.org]

Ecco un'illustrazione del problema che potresti riscontrare sui browser basati su Firefox:

Infine, anche se si utilizza un server DNS crittografato personalizzato (DoH o DoT) con supporto ECH/eSNI e pinzatura OCSP, potrebbe non essere ancora sufficiente poiché gli studi di analisi del traffico 54 hanno dimostrato che è ancora possibile eseguire in modo affidabile l'impronta digitale e bloccare le richieste indesiderate. Solo DNS su Tor è stato in grado di mostrare un'efficiente privacy DNS in studi recenti, ma anche questo può ancora essere sconfitto con altri mezzi (vedi Il tuo traffico Tor/VPN anonimizzato ).

Si potrebbe anche decidere di utilizzare un Tor Hidden DNS Service o ODoH (Oblivious DNS over HTTPS 55 ) per aumentare ulteriormente la privacy/anonimato ma sfortunatamente , per quanto ne so, questi metodi sono forniti solo da Cloudflare al momento della stesura di questo articolo ( https:/ /blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org] , https://blog.cloudflare.com/oblivious-dns/ [Archive.org] ). Si tratta di opzioni tecniche praticabili e ragionevolmente sicure, ma esiste anche una scelta morale se si desidera utilizzare o meno Cloudflare (nonostante il rischio rappresentato da alcuni ricercatori 56 ).

Infine, c'è anche questa nuova possibilità chiamata DoHoT che sta per DNS su HTTPS su Tor che potrebbe anche aumentare ulteriormente la tua privacy/anonimato e che potresti prendere in considerazione se sei più esperto con Linux. Vedi https://github.com/alecmuffett/dohot [Archive.org] . Questa guida non ti aiuterà con questo in questa fase, ma potrebbe arrivare presto.

Ecco un'illustrazione che mostra lo stato attuale della privacy DNS e HTTPS in base alle mie attuali conoscenze.

Per quanto riguarda il tuo normale utilizzo quotidiano (non sensibile), ricorda che finora solo i browser basati su Firefox supportano ECH (ex eSNI) e che in questa fase è utile solo con i siti Web ospitati dietro Cloudflare CDN. Se preferisci una versione basata su Chrome (che è comprensibile per alcuni a causa di alcune funzionalità meglio integrate come la traduzione al volo), consiglierei invece l'uso di Brave che supporta tutte le estensioni di Chrome e offre una privacy molto migliore rispetto a Cromo.

Ma la storia non si ferma qui. Ora perché dopo tutto questo, anche se crittografi il tuo DNS e usi tutte le mitigazioni possibili. Semplici richieste IP a qualsiasi server probabilmente consentiranno a un avversario di rilevare comunque quale sito stai visitando. E questo è semplicemente perché la maggior parte dei siti Web ha IP univoci ad essi collegati, come spiegato qui: https://blog.apnic.net/2019/08/23/what-can-you-learn-from-an-ip-address / [Archivio.org]. Ciò significa che un avversario può creare un set di dati di siti Web noti, ad esempio includendo i loro IP e quindi confrontare questo set di dati con l'IP richiesto. Nella maggior parte dei casi, ciò si tradurrà in un'ipotesi corretta del sito Web che stai visitando. Ciò significa che nonostante la graffatura OCSP, nonostante ECH/eSNI, nonostante utilizzi il DNS crittografato … Un avversario può comunque indovinare il sito Web che stai visitando.

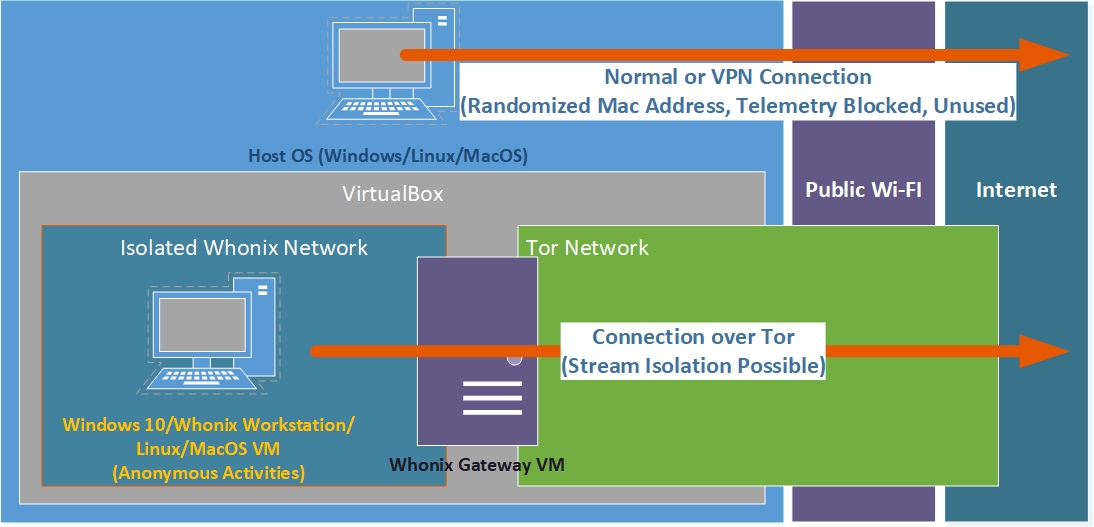

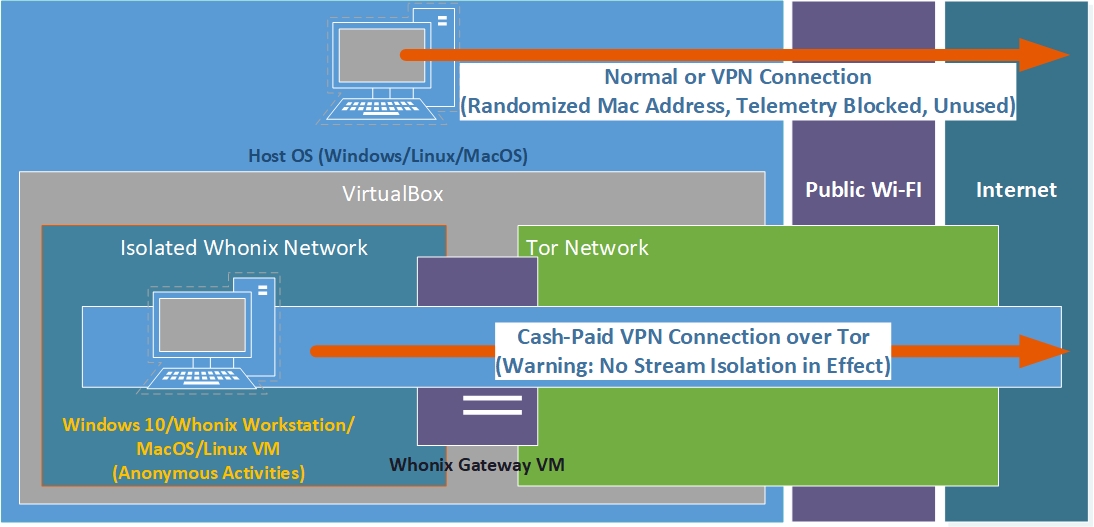

Pertanto, per mitigare tutti questi problemi (per quanto possibile e nel miglior modo possibile), questa guida consiglierà in seguito due soluzioni: l'utilizzo di Tor e una soluzione multilivello virtualizzata (vedi Appendice W: Virtualizzazione ) di VPN su Tor ( DNS su VPN su Tor o DNS su TOR). Verranno spiegate anche altre opzioni (Tor su VPN, solo VPN, No Tor/VPN) ma sono meno consigliate.

I tuoi dispositivi abilitati RFID:

RFID sta per Identificazione a radiofrequenza 57 , è la tecnologia utilizzata ad esempio per pagamenti contactless e vari sistemi di identificazione. Naturalmente, il tuo smartphone è tra questi dispositivi e ha funzionalità di pagamento contactless RFID tramite NFC 58 . Come per tutto il resto, tali capacità possono essere utilizzate per il monitoraggio da vari attori.

Ma sfortunatamente, questo non è limitato al tuo smartphone e probabilmente porti sempre con te anche una certa quantità di dispositivi abilitati RFID come:

-

Le tue carte di credito/debito abilitate al contactless

-

Le tue carte fedeltà del negozio

-

Le tue carte di pagamento per il trasporto

-

Le tue carte di accesso al lavoro

-

Le chiavi della tua macchina

-

La tua carta d'identità o patente di guida

-

Il tuo passaporto

-

Il prezzo/targhette antifurto su oggetto/abbigliamento

-

…

Sebbene tutti questi non possano essere utilizzati per renderti anonimo da un avversario online remoto, possono essere utilizzati per restringere una ricerca se è nota la tua posizione approssimativa in un determinato momento. Ad esempio, non si può escludere che alcuni negozi scansionino (e registreranno) in modo efficace tutti i chip RFID che passano attraverso la porta. Potrebbero cercare le loro carte fedeltà ma ne stanno anche registrando altre lungo la strada. Tali tag RFID potrebbero essere ricondotti alla tua identità e consentire la de-anonimizzazione.

Maggiori informazioni su Wikipedia: https://en.wikipedia.org/wiki/Radio-frequency_identification#Security_concerns [Wikiless] [Archive.org] e https://en.wikipedia.org/wiki/Radio-frequency_identification#Privacy [ Wikiless] [Archive.org]

L'unico modo per mitigare questo problema è non avere tag RFID su di te o schermarli di nuovo usando un tipo di gabbia di Faraday. Potresti anche utilizzare portafogli/sacchetti specializzati che bloccano in modo specifico le comunicazioni RFID. Molti di questi sono ora realizzati da noti marchi come Samsonite 59 . Non dovresti portare tali dispositivi RFID mentre svolgi attività sensibili.

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

I dispositivi Wi-Fi e Bluetooth intorno a te:

La geolocalizzazione non viene effettuata solo utilizzando la triangolazione delle antenne mobili. Viene anche fatto utilizzando i dispositivi Wi-Fi e Bluetooth intorno a te. I produttori di sistemi operativi come Google (Android 60 ) e Apple (IOS 61 ) mantengono un comodo database della maggior parte dei punti di accesso Wi-Fi, dei dispositivi Bluetooth e della loro posizione. Quando il tuo smartphone Android o iPhone è acceso (e non in modalità aereo), eseguirà la scansione attiva (a meno che tu non disabiliti specificamente questa funzione nelle impostazioni) punti di accesso Wi-Fi e dispositivi Bluetooth intorno a te e sarà in grado di geolocalizzarti con maggiore precisione rispetto a quando si utilizza un GPS.

Questo rilevamento attivo e continuo può quindi essere rispedito a Google/Apple/Microsoft come parte della loro telemetria. Il problema è che questo sondaggio è unico e può essere utilizzato per identificare in modo univoco un utente e tracciare tale utente. I negozi, ad esempio, possono utilizzare questa tecnica per rilevare le impronte digitali dei clienti, incluso quando tornano, dove vanno nel negozio e per quanto tempo rimangono in un determinato luogo. Ci sono diversi documenti 62 ' 63 e articoli 64 che descrivono questo problema in modo approfondito.

Ciò consente loro di fornire posizioni precise anche quando il GPS è disattivato, ma consente loro anche di tenere un comodo registro di tutti i dispositivi Bluetooth Wi-Fi in tutto il mondo. A cui possono quindi accedere da loro o da terze parti per il tracciamento.

Nota: se hai uno smartphone Android, Google probabilmente sa dove si trova, qualunque cosa tu faccia. Non puoi davvero fidarti delle impostazioni. L'intero sistema operativo è costruito da un'azienda che vuole i tuoi dati. Ricorda che se è gratuito, allora il prodotto sei tu.

Ma non è quello che possono fare tutti quei punti di accesso Wi-Fi. Le tecnologie sviluppate di recente potrebbero persino consentire a qualcuno di tracciare i tuoi movimenti con precisione solo in base alle interferenze radio. Ciò significa che è possibile tracciare i propri movimenti all'interno di una stanza/edificio in base ai segnali radio che passano. Potrebbe sembrare un'affermazione della teoria della cospirazione del cappello di carta stagnola, ma ecco i riferimenti 65 con dimostrazioni che mostrano questa tecnologia in azione: https://rfpose.csail.mit.edu/ [Archive.org] e il video qui: https:// www.youtube.com/watch?v=HgDdaMy8KNE [Invidioso]

Altri ricercatori hanno trovato un modo per contare le persone in uno spazio definito utilizzando solo il Wi-Fi, vedere https://www.news.ucsb.edu/2021/020392/dont-fidget-wifi-will-count-you [Archive .org]

Potresti quindi immaginare molti casi d'uso per tecnologie come la registrazione di chi entra in edifici/uffici specifici (hotel, ospedali o ambasciate per esempio) e poi scoprire chi incontra chi e quindi rintracciarli dall'esterno. Anche se non hanno smartphone su di loro.

Ancora una volta, un problema del genere potrebbe essere mitigato solo trovandosi in una stanza/edificio che fungerebbe da gabbia di Faraday.

Ecco un altro video dello stesso tipo di tecnologia in azione: https://www.youtube.com/watch?v=FDZ39h-kCS8 [Invidious]

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

Non c'è molto che puoi fare su questi. Oltre ad essere non identificabile in primo luogo.

Punti di accesso Wi-Fi dannosi/rogue:

Questi sono stati utilizzati almeno dal 2008 utilizzando un attacco chiamato "Jasager" 66 e possono essere eseguiti da chiunque utilizzi strumenti autocostruiti o dispositivi disponibili in commercio come Wi-Fi Pineapple 67 .

Ecco alcuni video che spiegano di più sull'argomento:

-

YouTube, Hak5, Wi-Fi Pineapple Mark VII https://www.youtube.com/watch?v=7v3JR4Wlw4Q [Invidious]

Questi dispositivi possono stare in una piccola borsa e possono occupare l'ambiente Wi-Fi di qualsiasi luogo all'interno della loro portata. Ad esempio, una lobby di un bar/ristorante/caffetteria/hotel. Questi dispositivi possono forzare i client Wi-Fi a disconnettersi dal Wi-Fi corrente (usando la deautenticazione, attacchi di dissociazione 68 ) mentre effettuano lo spoofing delle normali reti Wi-Fi nella stessa posizione. Continueranno a eseguire questo attacco fino a quando il tuo computer o non deciderai di provare a connetterti all'AP canaglia.

Questi dispositivi possono quindi simulare un captive portal 69 con lo stesso layout del Wi-Fi a cui si sta tentando di accedere (ad esempio un portale di registrazione Wi-Fi di un aeroporto). Oppure potrebbero semplicemente darti un accesso illimitato a Internet che otterranno loro stessi dallo stesso posto.

Una volta connesso tramite l'AP Rogue, questo AP sarà in grado di eseguire vari attacchi man-in-the-middle per eseguire analisi sul tuo traffico. Questi potrebbero essere reindirizzamenti dannosi o semplice sniffing del traffico. Questi possono quindi identificare facilmente qualsiasi client che, ad esempio, proverebbe a connettersi a un server VPN o alla rete Tor.

Questo può essere utile quando sai che qualcuno che vuoi anonimizzare si trova in un luogo affollato, ma non sai chi. Ciò consentirebbe a un tale avversario di rilevare eventuali impronte digitali su qualsiasi sito Web visitato nonostante l'uso di HTTPS, DoT, DoH, ODoH, VPN o Tor utilizzando l'analisi del traffico come indicato sopra nella sezione DNS.

Questi possono anche essere utilizzati per creare e fornire con cura pagine Web di phishing avanzate che raccoglierebbero le tue credenziali o cercherebbero di farti installare un certificato dannoso che consenta loro di vedere il tuo traffico crittografato.

Come mitigarli? Se ti connetti a un punto di accesso Wi-Fi pubblico, usa Tor o usa una VPN e poi Tor (Tor su VPN) o anche (VPN su Tor) per offuscare il tuo traffico dall'AP canaglia mentre lo usi ancora.

Il tuo traffico Tor/VPN anonimizzato:

Tor e VPN non sono proiettili d'argento. Molte tecniche avanzate sono state sviluppate e studiate per de-anonimizzare il traffico Tor crittografato nel corso degli anni 70 . La maggior parte di queste tecniche sono attacchi di correlazione che correlano il traffico di rete in un modo o nell'altro a registri o set di dati. Ecco alcuni esempi:

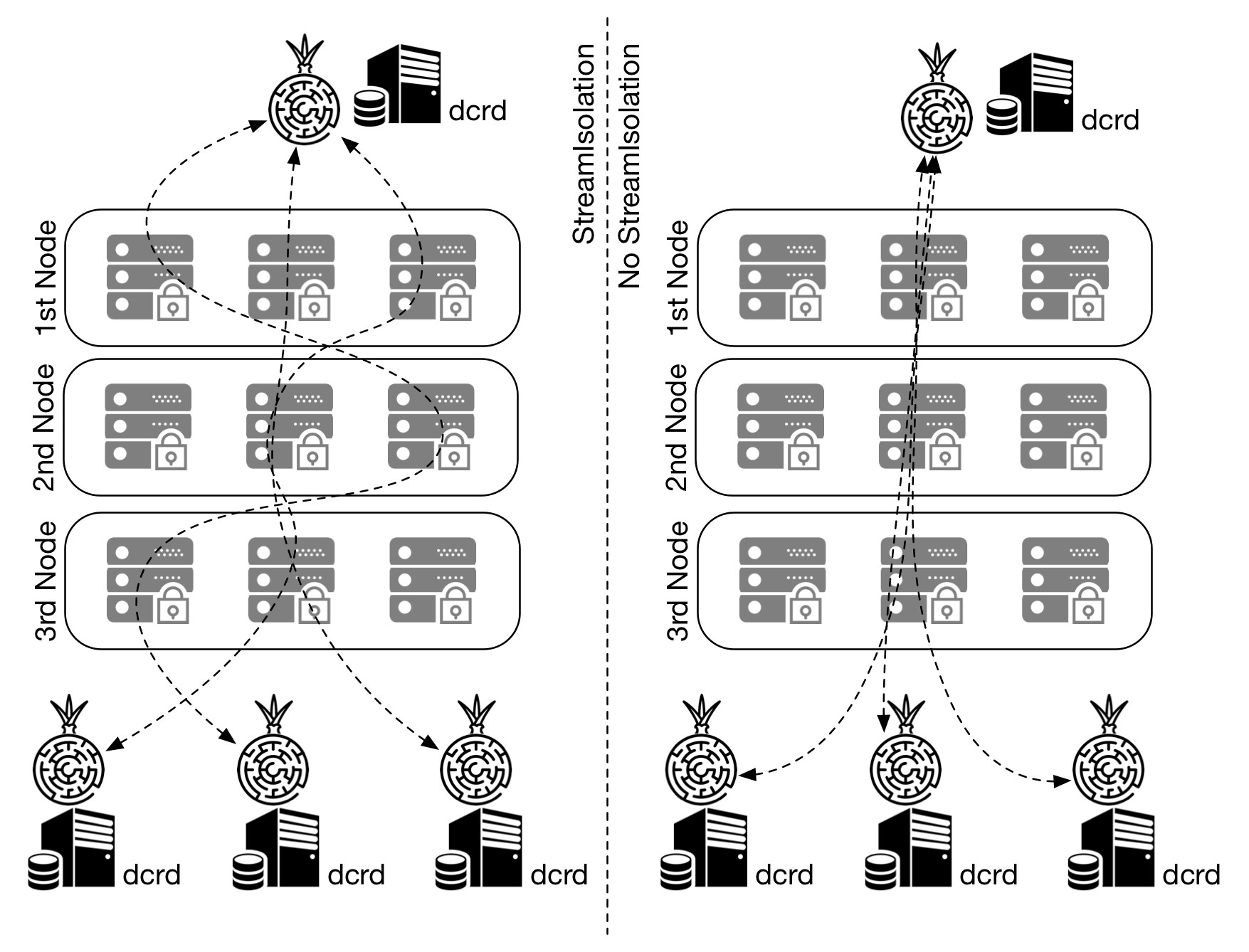

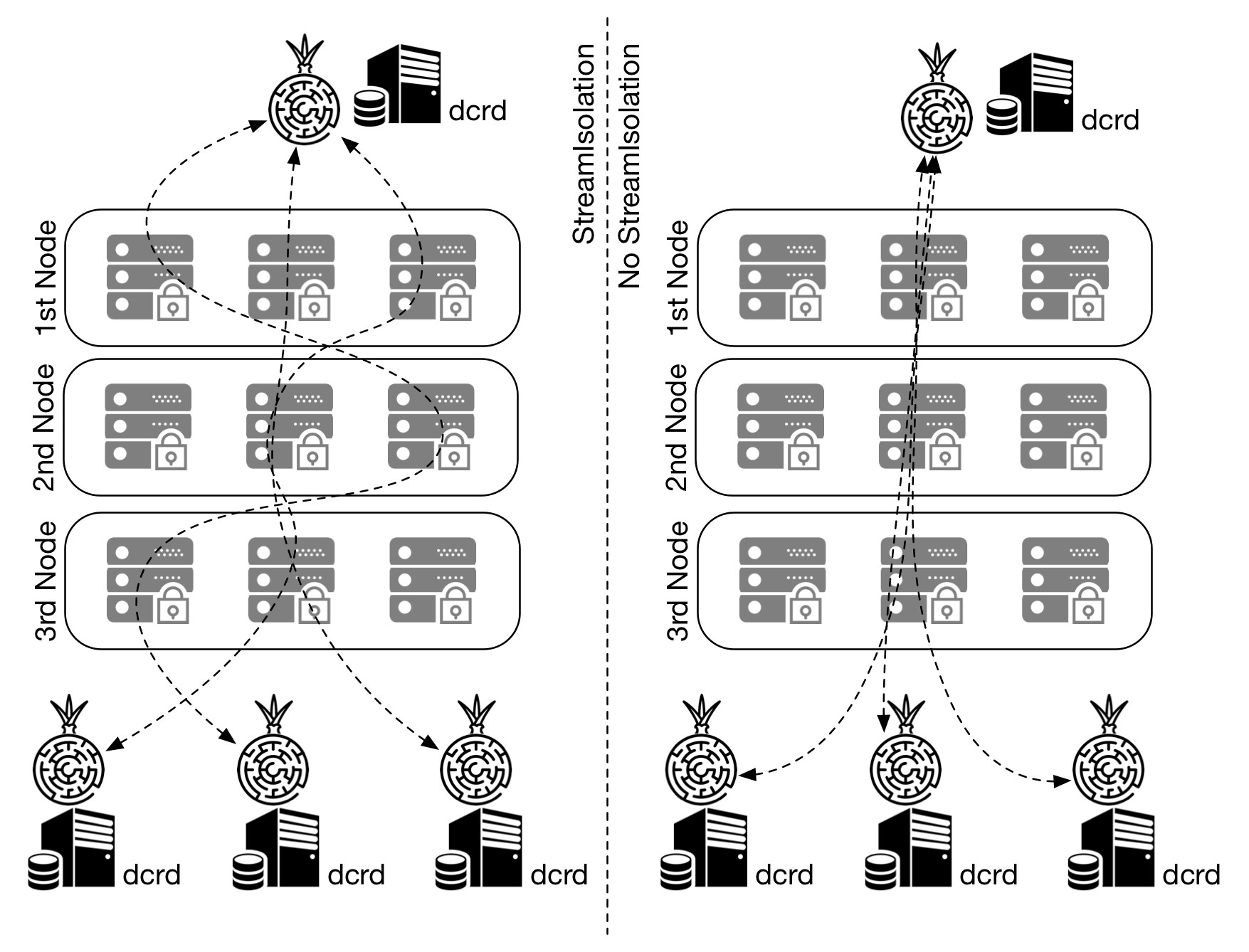

- Attacco di impronte digitali di correlazione: come illustrato (semplificato) di seguito, questo attacco impronterà il tuo traffico Tor crittografato (come i siti Web che hai visitato) in base all'analisi del tuo traffico crittografato senza decrittografarlo. Alcuni di questi metodi possono farlo con una percentuale di successo del 96% in un ambiente chiuso . L'efficacia di questi metodi in un ambiente open world reale non è stata ancora dimostrata e probabilmente richiederebbe enormi risorse di potenza di calcolo, rendendo molto improbabile che tali tecniche vengano utilizzate da un avversario locale nel prossimo futuro.Tali tecniche potrebbero tuttavia essere ipoteticamente utilizzate da un avversario avanzato e probabilmente globale con accesso alla tua rete di origine per determinare parte della tua attività. Esempi di tali attacchi sono descritti in diversi documenti di ricerca 71 ' 72 ' 73 così come i loro limiti 74 . Lo stesso Tor Project ha pubblicato un articolo su questi attacchi con alcune mitigazioni: https://blog.torproject.org/new-low-cost-traffic-analysis-attacks-mitigations [Archive.org] .

- Attacchi sui tempi di correlazione: come illustrato (semplificato) di seguito, un avversario che ha accesso ai log di connessione di rete (ad esempio IP o DNS, ricorda che la maggior parte dei server VPN e la maggior parte dei nodi Tor sono noti ed elencati pubblicamente) all'origine e alla destinazione potrebbe essere correlato i tempi per renderti anonimo senza richiedere alcun accesso alla rete Tor o VPN nel mezzo. Un vero caso d'uso di questa tecnica è stato fatto dall'FBI nel 2013 per anonimizzare 75 una bufala di minaccia di bomba all'Università di Harvard.

- Attacchi di conteggio delle correlazioni: come illustrato (semplificato) di seguito, un avversario che non ha accesso ai registri di connessione dettagliati (non può vedere che hai utilizzato Tor o Netflix) ma ha accesso ai registri di conteggio dei dati potrebbe vedere che hai scaricato 600 MB in un momento specifico/ data che corrisponde ai 600 MB di caricamento nella destinazione. Questa correlazione può quindi essere utilizzata per renderti anonimo nel tempo.

Ci sono modi per mitigare questi come:

-

Non utilizzare Tor/VPN per accedere a servizi che si trovano sulla stessa rete (ISP) del servizio di destinazione. Ad esempio, non connetterti a Tor dalla tua Rete di Ateneo per accedere a un Servizio di Ateneo in modo anonimo. Utilizzare invece un punto di origine diverso (come un Wi-Fi pubblico) che non può essere facilmente correlato da un avversario.

-

Non utilizzare Tor/VPN da una rete ovviamente molto monitorata (come una rete aziendale/governativa), ma cerca invece di trovare una rete non monitorata come un Wi-Fi pubblico o un Wi-Fi residenziale.

-

Considera l'uso di più livelli (come quello che verrà consigliato in questa guida in seguito: VPN su Tor) in modo che un avversario possa vedere che qualcuno si è connesso al servizio tramite Tor ma non sarà in grado di vedere che eri tu perché eri connesso a una VPN e non alla rete Tor.

Siate ancora consapevoli che questo potrebbe non essere sufficiente contro un avversario globale motivato 76 con ampio accesso alla sorveglianza di massa globale. Un tale avversario potrebbe avere accesso ai log indipendentemente da dove ti trovi e potrebbe usarli per renderti anonimo. Di solito, questi attacchi fanno parte di quello che viene chiamato Sybil Attack 77 . Questi avversari non rientrano nell'ambito di questa guida.

Tieni inoltre presente che tutti gli altri metodi descritti in questa guida, come l'analisi comportamentale, possono essere utilizzati anche per deanonimizzare gli utenti Tor indirettamente (vedi più avanti La tua impronta digitale, Impronta e Comportamento online ).

Consiglio vivamente anche di leggere questa guida molto buona, completa e completa (e più dettagliata) sui vettori di attacco più conosciuti su Tor: https://github.com/Attacks-on-Tor/Attacks-on-Tor [Archive.org ] così come questa recente pubblicazione di ricerca https://www.researchgate.net/publication/323627387_Shedding_Light_on_the_Dark_Corners_of_the_Internet_A_Survey_of_Tor_Research [Archive.org]

Oltre a questa fantastica serie di post sul blog: https://www.hackerfactor.com/blog/index.php?/archives/906-Tor-0day-The-Management-Vulnerability.html [Archive.org]

Recentemente, uno di questi attacchi è stato tentato alla rete Tor con maggiori informazioni qui: https://arstechnica.com/information-technology/2014/07/active-attack-on-tor-network-tried-to-decloak-users -per-cinque-mesi/ [Archive.org]

Infine, ricorda che l'utilizzo di Tor può già essere considerato un'attività sospetta 78 , e il suo utilizzo potrebbe essere considerato dannoso da alcuni 79 .

Questa guida proporrà in seguito alcune mitigazioni a tali attacchi modificando la tua origine dall'inizio (utilizzando ad esempio Wi-Fi pubblici). Ricorda che tali attacchi sono di solito sferrati da avversari altamente qualificati, pieni di risorse e motivati e non rientrano nell'ambito di questa guida.

Disclaimer: va anche notato che Tor non è progettato per proteggere da un avversario globale. Per ulteriori informazioni, vedere https://svn-archive.torproject.org/svn/projects/design-paper/tor-design.pdf [Archive.org] e in particolare, "Parte 3. Obiettivi e ipotesi di progettazione".

Alcuni Dispositivi possono essere tracciati anche offline:

Hai visto questo in film e spettacoli d'azione/spia/fantascienza, i protagonisti rimuovono sempre la batteria dei loro telefoni per assicurarsi che non possa essere utilizzata. La maggior parte delle persone penserebbe che sia eccessivo. Ebbene, sfortunatamente no, ora questo sta diventando vero almeno per alcuni dispositivi:

-

Telefoni Samsung (Android 10 e versioni successive) 82

-

MacBook (macOS 10.15 e versioni successive) 83

Tali dispositivi continueranno a trasmettere informazioni sull'identità ai dispositivi vicini anche quando offline utilizzando Bluetooth Low-Energy 84 . Non hanno accesso diretto ai dispositivi (che non sono connessi a Internet) ma utilizzano invece BLE per trovarli tramite altri dispositivi vicini 85 . Stanno usando la comunicazione Bluetooth a corto raggio peer-to-peer per trasmettere il loro stato attraverso dispositivi online vicini.

Ora potrebbero trovare tali dispositivi e mantenere la posizione in alcuni database che potrebbero quindi essere utilizzati da terze parti o da se stessi per vari scopi (inclusi analisi, pubblicità o raccolta di prove/intelligence).

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

TLDR: non portare con sé tali dispositivi durante lo svolgimento di attività sensibili.

I tuoi identificatori hardware:

Il tuo IMEI e IMSI (e, per estensione, il tuo numero di telefono):

L'IMEI (International Mobile Equipment Identity 86 ) e l'IMSI (International Mobile Subscriber Identity 87 ) sono numeri univoci creati dai produttori di telefoni cellulari e dagli operatori di telefoni cellulari.

L'IMEI è legato direttamente al telefono che stai utilizzando. Questo numero è conosciuto e rintracciato dagli operatori di telefonia cellulare e conosciuto dai produttori. Ogni volta che il tuo telefono si connette alla rete mobile, registrerà l'IMEI sulla rete insieme all'IMSI (se è inserita una scheda SIM ma non è nemmeno necessaria). Viene inoltre utilizzato da molte applicazioni (ad esempio app bancarie che abusano del permesso del telefono su Android 88 ) e sistemi operativi per smartphone (Android/IOS) per l'identificazione del dispositivo 89 . È possibile ma difficile (e non illegale in molte giurisdizioni 90) per cambiare l'IMEI su un telefono, ma probabilmente è più facile ed economico trovare e acquistare un vecchio telefono Burner (funzionante) per pochi euro (questa guida è per la Germania ricorda) in un mercatino delle pulci o in qualche piccolo negozio a caso.

L'IMSI è legato direttamente all'abbonamento mobile o al piano prepagato che stai utilizzando ed è legato al tuo numero di telefono dal tuo gestore di telefonia mobile. L'IMSI è codificato direttamente sulla scheda SIM e non può essere modificato. Ricorda che ogni volta che il tuo telefono si connette alla rete mobile, registrerà anche l'IMSI sulla rete insieme all'IMEI. Come l'IMEI, anche l'IMSI viene utilizzato da alcune applicazioni e dai sistemi operativi degli smartphone per l'identificazione e viene monitorato. Alcuni paesi dell'UE, ad esempio, mantengono un database di associazioni IMEI/IMSI per una facile consultazione da parte delle forze dell'ordine.

Oggi, dare via il tuo numero di telefono (reale) è lo stesso o meglio che dare via il tuo numero di previdenza sociale/carta d'identità/carta d'identità nazionale.

L'IMEI e l'IMSI possono essere ricondotti a te in almeno sei modi:

-

I registri degli abbonati dell'operatore mobile di solito memorizzeranno l'IMEI insieme all'IMSI e al relativo database di informazioni sugli abbonati. Se utilizzi una SIM anonima prepagata (IMSI anonimo ma con un IMEI noto), potrebbero vedere che questo cellulare ti appartiene se hai utilizzato quel cellulare in precedenza con una scheda SIM diversa (IMSI anonimo diverso ma stesso IMEI noto).

-

I registri dell'antenna dell'operatore mobile conserveranno convenientemente un registro di cui IMEI e IMSI conservano anche alcuni dati di connessione. Sanno e registrano, ad esempio, che un telefono con questa combinazione IMEI/IMSI collegato a un set di antenne mobili e quanto potente il segnale a ciascuna di queste antenne consentisse una facile triangolazione/geolocalizzazione del segnale. Sanno anche quali altri telefoni (il tuo vero per esempio) si sono collegati contemporaneamente alle stesse antenne con lo stesso segnale, il che consentirebbe di sapere con precisione che questo "telefono bruciatore" è sempre stato collegato nello stesso luogo/ora di questo altro "telefono noto" che appare ogni volta che viene utilizzato il telefono del masterizzatore. Queste informazioni possono essere utilizzate da varie terze parti per geolocalizzare/tracciare l'utente in modo abbastanza preciso 91 ' 92 .

-

Il produttore del telefono può risalire alla vendita del telefono utilizzando l'IMEI se quel telefono è stato acquistato in modo non anonimo. Avranno infatti i registri di ogni vendita di telefoni (compreso il numero di serie e l'IMEI), a quale negozio/persona a cui è stato venduto. E se stai utilizzando un telefono che hai acquistato online (o da qualcuno che ti conosce). Può essere ricondotto a te utilizzando tali informazioni. Anche se non ti trovano su CCTV 93 e hai acquistato il telefono in contanti, possono comunque trovare quale altro telefono (il tuo vero in tasca) c'era (in quel negozio) a quell'ora/data utilizzando i registri dell'antenna .

-

Anche l'IMSI da solo può essere utilizzato per trovarti perché la maggior parte dei paesi ora richiede ai clienti di fornire un ID quando acquistano una carta SIM (abbonamento o prepagata). L'IMSI è quindi legato all'identità dell'acquirente della carta. Nei paesi in cui la SIM può ancora essere acquistata in contanti (come il Regno Unito), sanno ancora dove (in quale negozio) è stata acquistata e quando. Queste informazioni possono quindi essere utilizzate per recuperare informazioni dal negozio stesso (come filmati CCTV come per il caso IMEI). O ancora, i registri dell'antenna possono essere utilizzati anche per capire quale altro telefono era presente al momento della vendita.

-

I produttori di sistemi operativi per smartphone (Google/Apple per Android/IOs) conservano anche i registri delle identificazioni IMEI/IMSI legati agli account Google/Apple e quale utente li ha utilizzati. Anche loro possono risalire alla storia del telefono ea quali conti era legato in passato 94 .

-

Le agenzie governative di tutto il mondo interessate al tuo numero di telefono possono e utilizzano 95 dispositivi speciali chiamati "ricevitori IMSI" 96 come Stingray 97 o, più recentemente, Nyxcell 98 . Questi dispositivi possono impersonare (per falsificare) l'antenna di un telefono cellulare e forzare un IMSI specifico (il tuo telefono) a connettersi ad esso per accedere alla rete cellulare. Una volta fatto, potranno utilizzare vari MITM 35 (Man-In-The-Middle Attacks) che consentiranno loro di:

-

Tocca il tuo telefono (chiamate vocali e SMS).

-

Annusa ed esamina il tuo traffico dati.

-

Impersona il tuo numero di telefono senza controllare il tuo telefono.

-

…

-

Ecco anche un buon video di YouTube su questo argomento: Modalità provvisoria DEFCON - Cooper Quintin - Rilevazione di stazioni base 4G false in tempo reale https://www.youtube.com/watch?v=siCk4pGGcqA [Invidious]

Per questi motivi è fondamentale farsi dedicare un numero di telefono anonimo e/o un bruciatore anonimo con una sim prepagata anonima che non sia legata a te in alcun modo (passata o presente) per lo svolgimento di attività sensibili (Vedi di più guida pratica nella sezione Ottenere un numero di telefono anonimo ).

Sebbene ci siano alcuni produttori di smartphone come Purism con la loro serie Librem 99 che affermano di avere in mente la tua privacy, non consentono ancora la randomizzazione dell'IMEI che credo sia una funzione anti-tracciamento chiave che dovrebbe essere fornita da tali produttori. Sebbene questa misura non impedisca il tracciamento IMSI all'interno della scheda SIM, ti consentirebbe almeno di mantenere lo stesso "telefono master" e cambiare solo le schede SIM invece di dover cambiare entrambe per la privacy.

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

Il tuo indirizzo MAC Wi-Fi o Ethernet:

L'indirizzo MAC 100 è un identificatore univoco legato alla tua interfaccia di rete fisica (Ethernet cablata o Wi-Fi) e potrebbe ovviamente essere utilizzato per rintracciarti se non è randomizzato. Come nel caso dell'IMEI, i produttori di computer e schede di rete di solito tengono i registri delle loro vendite (di solito includendo cose come numero di serie, IMEI, indirizzi Mac, ...) ed è ancora possibile per loro tenere traccia di dove e quando il computer con l'indirizzo MAC in questione è stato venduto ea chi. Anche se l'hai acquistato in contanti in un supermercato, il supermercato potrebbe avere ancora telecamere a circuito chiuso (o una telecamera a circuito chiuso appena fuori da quel negozio) e ancora una volta l'ora/data di vendita potrebbe essere utilizzata per scoprire chi c'era utilizzando i registri dell'antenna del provider di telefonia mobile su quella volta (IMEI/IMSI).

I produttori di sistemi operativi (Google/Microsoft/Apple) manterranno anche i registri dei dispositivi e i loro indirizzi MAC nei loro registri per l'identificazione del dispositivo (ad esempio, trova i servizi del tipo di dispositivo). Apple può dire che il MacBook con questo specifico indirizzo MAC era già stato collegato a un account Apple specifico. Forse il tuo prima che decidessi di utilizzare il MacBook per attività delicate. Forse a un altro utente che te l'ha venduto ma ricorda la tua e-mail/numero di quando è avvenuta la vendita.

Il tuo router di casa/punto di accesso Wi-Fi conserva i registri dei dispositivi registrati sul Wi-Fi e anche questi sono accessibili per scoprire chi ha utilizzato il tuo Wi-Fi. A volte questo può essere fatto in remoto (e silenziosamente) dall'ISP a seconda che quel router/punto di accesso Wi-Fi sia "gestito" in remoto dall'ISP (cosa che spesso accade quando forniscono il router ai propri clienti).

Alcuni dispositivi commerciali manterranno un registro degli indirizzi MAC in roaming per vari scopi come la congestione stradale 101 .

Quindi, è ancora una volta importante non portare il telefono con sé quando/dove si svolgono attività sensibili. Se utilizzi il tuo laptop, è fondamentale nascondere quell'indirizzo MAC (e l'indirizzo Bluetooth) ovunque lo usi e fare molta attenzione a non divulgare informazioni. Per fortuna molti sistemi operativi recenti ora dispongono o consentono la possibilità di randomizzare gli indirizzi MAC (Android, IOS, Linux e Windows 10) con la notevole eccezione di macOS che non supporta questa funzione anche nella sua ultima versione di Big Sur.

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

Il tuo indirizzo MAC Bluetooth:

Il tuo MAC Bluetooth è come l'indirizzo MAC precedente tranne per il Bluetooth. Ancora una volta, può essere utilizzato per rintracciarti poiché i produttori e i produttori di sistemi operativi tengono registri di tali informazioni. Potrebbe essere legato a un luogo/ora/data o account di vendita e quindi potrebbe essere utilizzato per rintracciarti con tali informazioni, le informazioni di fatturazione del negozio, la CCTV o i registri dell'antenna mobile in correlazione.

I sistemi operativi dispongono di protezioni per randomizzare tali indirizzi, ma sono comunque soggetti a vulnerabilità 102 .

Per questo motivo, ea meno che tu non abbia davvero bisogno di quelli, dovresti semplicemente disabilitare completamente il Bluetooth nelle impostazioni BIOS/UEFI se possibile o nel sistema operativo altrimenti.

In Windows 10, dovrai disabilitare e abilitare il dispositivo Bluetooth in Gestione dispositivi stesso per forzare la randomizzazione dell'indirizzo per l'uso successivo e impedire il tracciamento.

In generale, questo non dovrebbe essere troppo preoccupante rispetto agli indirizzi MAC. Gli indirizzi BT sono randomizzati abbastanza spesso.

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

La tua CPU:

Tutte le moderne CPU 103 stanno ora integrando piattaforme di gestione nascoste come l'ormai famigerato Intel Management Engine 104 e l'AMD Platform Security Processor 105 .

Queste piattaforme di gestione sono piccoli sistemi operativi che funzionano direttamente sulla tua CPU fintanto che sono alimentati. Questi sistemi hanno pieno accesso alla rete del tuo computer e potrebbero essere raggiunti da un avversario per renderti anonimo in vari modi (usando l'accesso diretto o usando il malware, ad esempio) come mostrato in questo video illuminante: BlackHat, How to Hack a Turned-Off Computer o esecuzione di codice non firmato in Intel Management Engine https://www.youtube.com/watch?v=9fhNokIgBMU [Invidious] .

Questi sono già stati colpiti da diverse vulnerabilità di sicurezza in passato 106 che hanno consentito al malware di ottenere il controllo dei sistemi di destinazione. Questi sono anche accusati da molti attori della privacy, tra cui EFF e Libreboot, di essere una backdoor in qualsiasi sistema 107 .

Ci sono alcuni modi non così semplici 108 per disabilitare Intel IME su alcune CPU e dovresti farlo se puoi. Per alcuni laptop AMD, puoi disabilitarlo nelle impostazioni del BIOS disabilitando PSP.

Si noti che, a difesa di AMD, finora e AFAIK, non sono state rilevate vulnerabilità di sicurezza per ASP e nemmeno backdoor: vedere https://www.youtube.com/watch?v=bKH5nGLgi08&t=2834s [Invidious] . Inoltre, AMD PSP non fornisce funzionalità di gestione remota contrarie a Intel IME.

Se ti senti un po' più avventuroso, puoi installare il tuo BIOS usando Libreboot o Coreboot 109 se il tuo laptop lo supporta (tieni presente che Coreboot contiene del codice di proprietà a differenza del suo fork Libreboot).

Inoltre, alcune CPU hanno difetti non risolvibili (soprattutto CPU Intel) che potrebbero essere sfruttati da vari malware. Ecco un buon elenco aggiornato di tali vulnerabilità che interessano le recenti CPU diffuse: https://en.wikipedia.org/wiki/Transient_execution_CPU_vulnerability [Wikiless] [Archive.org]

Controllati:

-

Se stai usando Linux puoi controllare lo stato di vulnerabilità della tua CPU agli attacchi Spectre/Meltdown usando https://github.com/speed47/spectre-meltdown-checker [Archive.org] che è disponibile come pacchetto per la maggior parte di Linux distribuzioni tra cui Whonix.

-

Se stai usando Windows, puoi controllare lo stato di vulnerabilità della tua CPU usando inSpectre https://www.grc.com/inspectre.htm [Archive.org]

Alcuni di questi possono essere evitati utilizzando le impostazioni del software di virtualizzazione che possono mitigare tali exploit. Consulta questa guida per ulteriori informazioni https://www.whonix.org/wiki/Spectre_Meltdown [Archive.org] (attenzione: possono influire gravemente sulle prestazioni delle tue VM).

In questa guida, quindi, ridurrò alcuni di questi problemi raccomandando l'uso di macchine virtuali su un laptop anonimo dedicato per le tue attività sensibili che verranno utilizzate solo da una rete pubblica anonima.

Inoltre, consiglierò l'uso di CPU AMD rispetto a CPU Intel.

I tuoi servizi di telemetria dei sistemi operativi e delle app:

Che si tratti di Android, iOS, Windows, macOS o persino Ubuntu. I sistemi operativi più popolari ora raccolgono le informazioni di telemetria per impostazione predefinita anche se non hai mai accettato o annullato l'iscrizione 110 dall'inizio. Alcuni come Windows non consentiranno nemmeno di disabilitare completamente la telemetria senza alcune modifiche tecniche. Questa raccolta di informazioni può essere ampia e includere un numero impressionante di dettagli (metadati e dati) sui tuoi dispositivi e sul loro utilizzo.

Ecco una buona panoramica di ciò che viene raccolto da quei cinque sistemi operativi popolari nelle loro ultime versioni:

-

Android/Google:

-

Basta leggere la loro politica sulla privacy https://policies.google.com/privacy [Archive.org]

-

School of Computer Science & Statistics, Trinity College Dublin, Irlanda Privacy dei cellulari: misurare i dati iOS e Android Invia ad Apple e Google https://www.scss.tcd.ie/doug.leith/apple_google.pdf [Archive.org ]

-

-

iOS/Apple:

-

Maggiori informazioni su https://www.apple.com/legal/privacy/en-ww/ [Archive.org] e https://support.apple.com/en-us/HT202100 [Archive.org]

-

School of Computer Science & Statistics, Trinity College Dublin, Irlanda Privacy dei cellulari: misurare i dati iOS e Android Invia ad Apple e Google https://www.scss.tcd.ie/doug.leith/apple_google.pdf [Archive.org ]

-

Apple afferma 111 di rendere anonimi questi dati utilizzando la privacy differenziale 112 , ma su questo dovrai fidarti di loro.

-

-

Windows/Microsoft:

-

Elenco completo dei dati diagnostici richiesti: https://docs.microsoft.com/en-us/windows/privacy/required-windows-diagnostic-data-events-and-fields-2004 [Archive.org]

-

Elenco completo dei dati diagnostici opzionali: https://docs.microsoft.com/en-us/windows/privacy/windows-diagnostic-data [Archive.org]

-

-

Mac OS:

-

Ubuntu:

- Ubuntu nonostante sia una distribuzione Linux al giorno d'oggi raccoglie anche dati di telemetria. Questi dati sono però piuttosto limitati rispetto agli altri. Maggiori dettagli su https://ubuntu.com/desktop/statistics [Archive.org]

Non solo i sistemi operativi raccolgono servizi di telemetria, ma anche le app stesse come browser, client di posta e app di social network sono installate sul tuo sistema.

È importante capire che questi dati di telemetria possono essere collegati al tuo dispositivo e aiutarti a renderti anonimo e in seguito possono essere utilizzati contro di te da un avversario che avrebbe accesso a questi dati.

Ciò non significa ad esempio che i dispositivi Apple siano scelte terribili per una buona Privacy (anche se questo potrebbe cambiare 113 ), ma non sono certamente le scelte migliori per l'anonimato (relativo). Potrebbero proteggerti da terze parti che sanno cosa stai facendo ma non da se stesse. Con ogni probabilità, sicuramente sanno chi sei.

Più avanti in questa guida, utilizzeremo tutti i mezzi a nostra disposizione per disabilitare e bloccare quanta più telemetria possibile per mitigare questo vettore di attacco nei sistemi operativi supportati in questa guida. Questi includeranno Windows, macOS e persino Linux in qualche modo.

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

I tuoi dispositivi Smart in generale:

Avete capito bene; il tuo smartphone è un dispositivo di spionaggio/tracciamento avanzato che:

-

Registra tutto ciò che dici in qualsiasi momento ("Ehi Siri", "Ehi Google").

-

Registra la tua posizione ovunque tu vada.

-

Registra sempre altri dispositivi intorno a te (dispositivi Bluetooth, punti di accesso Wi-Fi).

-

Registra le tue abitudini e i dati sulla salute (passi, tempo di utilizzo, esposizione a malattie, dati dei dispositivi connessi)

-

Registra tutte le posizioni della tua rete.

-

Registra tutte le tue foto e video (e molto probabilmente dove sono stati presi).

-

Molto probabilmente ha accesso alla maggior parte dei tuoi account conosciuti, inclusi social media, messaggistica e account finanziari.

I dati vengono trasmessi anche in caso di rinuncia 110 , elaborati e archiviati a tempo indeterminato (molto probabilmente non crittografati 114 ) da varie terze parti 115 .

Ma non è tutto, questa sezione non si chiama “Smartphone” ma “Dispositivi Smart” perché non è solo il tuo smartphone a spiarti. È anche qualsiasi altro dispositivo intelligente che potresti avere:

-

Il tuo orologio intelligente? (Apple Watch, Smartwatch Android…)

-

I tuoi dispositivi e app per il fitness 116 ' 117 ? (Strava 118 ' 119 , Fitbit 120 , Garmin, Polar 121 , …)

-

Il tuo altoparlante intelligente? (Amazon Alexa 122 , Google Echo, Apple Homepod…)

-

Il tuo trasporto intelligente? (Auto? Scooter?)

-

I tuoi smart tag? (Apple AirTag, Galaxy SmartTag, Tile...)

-

La tua auto? (Sì, la maggior parte delle auto moderne ha funzionalità di registrazione/tracciamento avanzate al giorno d'oggi 123 )

-

Qualche altro dispositivo Smart? Ci sono anche dei comodi motori di ricerca dedicati a trovarli online:

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

Conclusione: non portare con te i tuoi dispositivi intelligenti quando svolgi attività sensibili.

Te stesso:

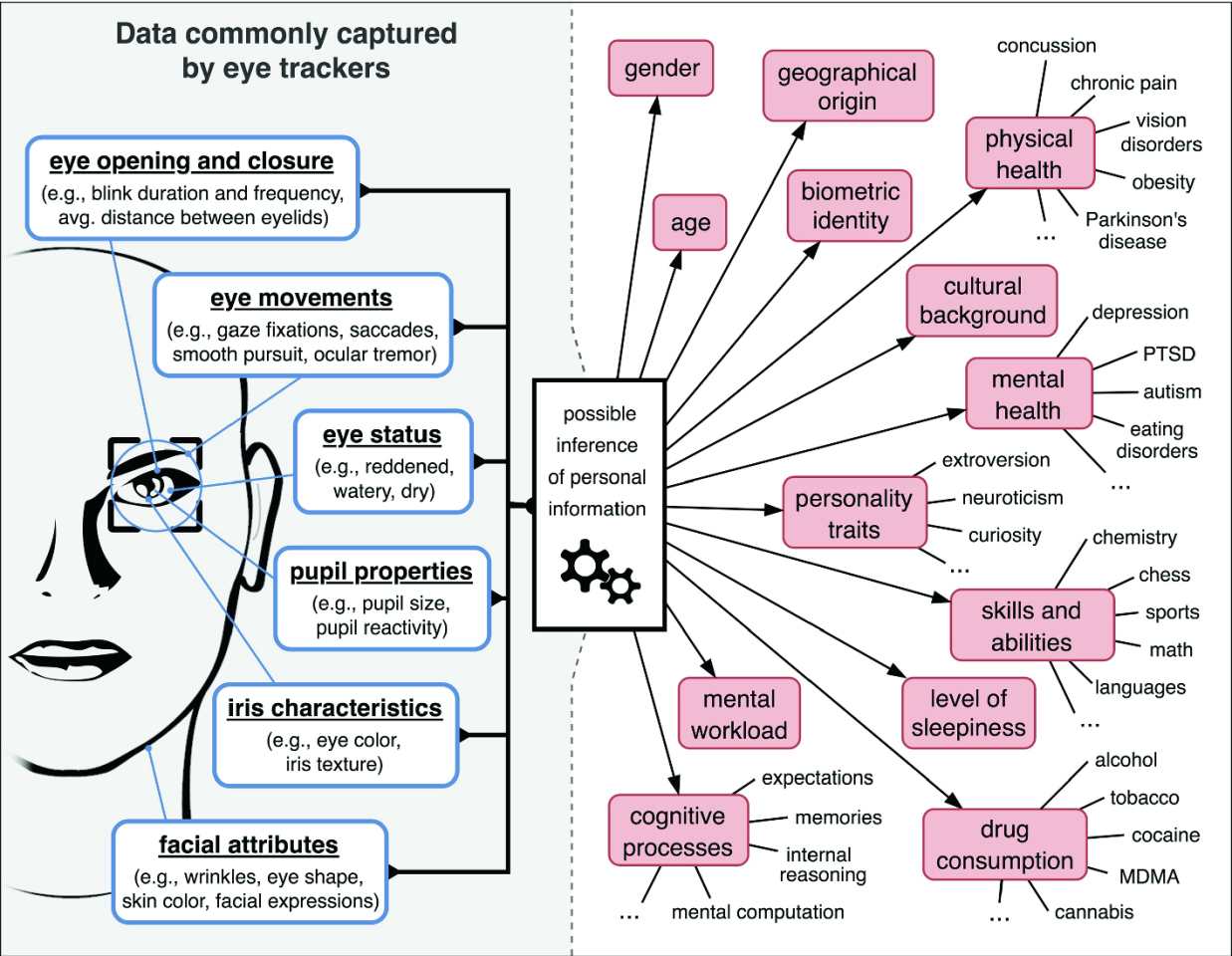

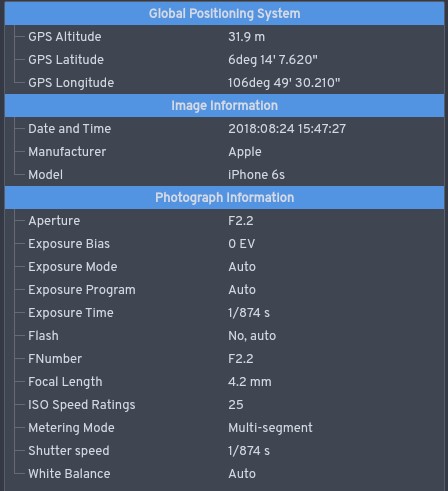

I tuoi metadati inclusa la tua posizione geografica:

I tuoi metadati sono tutte le informazioni sulle tue attività senza il contenuto effettivo di tali attività. Ad esempio, è come sapere di aver ricevuto una chiamata da un oncologo prima di chiamare successivamente la tua famiglia e i tuoi amici. Non sai cosa è stato detto durante la conversazione, ma puoi intuire di cosa si trattava solo dai metadati 124 .

Questi metadati spesso includeranno anche la tua posizione che viene raccolta da smartphone, sistemi operativi (Android 125 /IOS), browser, app, siti web. È probabile che diverse aziende sappiano esattamente dove ti trovi in qualsiasi momento 126 grazie al tuo smartphone 127 .

Questi dati di localizzazione sono stati utilizzati in molti casi giudiziari 128 già nell'ambito dei “mandati di geofencing” 129 che consentono alle forze dell'ordine di chiedere alle aziende (come Google/Apple) un elenco di tutti i dispositivi presenti in un determinato luogo in un determinato momento. Inoltre, questi dati sulla posizione vengono persino venduti da società private ai militari che possono quindi utilizzarli comodamente 130 . Questi mandati stanno diventando ampiamente utilizzati dalle forze dell'ordine 131 ' 132 ' 133 .

Se vuoi provare tu stesso come sarebbe un "mandato di geofencing", ecco un esempio: https://wigle.net/ .

Ora diciamo che stai usando una VPN per nascondere il tuo IP. La piattaforma di social media sa che eri attivo su quell'account il 4 novembre dalle 8:00 alle 13:00 con quell'IP VPN. La VPN presumibilmente non tiene registri e non può risalire a quell'IP VPN sul tuo IP. Il tuo ISP tuttavia sa (o almeno può sapere) che eri connesso allo stesso provider VPN il 4 novembre dalle 7:30 alle 14:00 ma non sa cosa stavi facendo con esso.

La domanda è: c'è qualcuno da qualche parte che avrebbe entrambe le informazioni disponibili 134 per la correlazione in un comodo database?

Hai sentito parlare di Edward Snowden 135 ? Ora è il momento di cercarlo su Google e leggere il suo libro 136 . Leggi anche XKEYSCORE 137 ' 138 , MUSCULAR 139 , SORM 140 , Tempora 141 e PRISM 142 .

Vedi "Uccidiamo persone in base ai metadati" 143 o questo famoso tweet dell'IDF https://twitter.com/idf/status/1125066395010699264 [Archive.org] [Nitter] .

Vedi Appendice N: Avvertenze su smartphone e dispositivi intelligenti

Impronta digitale, impronta e comportamento online:

Questa è la parte in cui dovresti guardare il documentario "The Social Dilemma" 144 su Netflix poiché tratta questo argomento molto meglio di chiunque altro IMHO.

Ciò include il modo in cui scrivi (stilometria) 145 ' 146 , il modo in cui ti comporti 147 ' 148 . Il modo in cui fai clic. Il modo in cui navighi. I caratteri che utilizzi sul tuo browser 149 . L'impronta digitale viene utilizzata per indovinare chi è qualcuno dal modo in cui si comporta quell'utente. Potresti utilizzare parole pedanti specifiche o commettere errori di ortografia specifici che potrebbero tradirti utilizzando una semplice ricerca su Google per funzionalità simili perché hai digitato in modo simile su alcuni post di Reddit 5 anni fa utilizzando un account Reddit non così anonimo 150 . Le parole che digiti in un motore di ricerca da sole possono essere utilizzate contro di te poiché le autorità ora hanno mandati per trovare utenti che hanno utilizzato parole chiave specifiche nei motori di ricerca 151.

Le piattaforme di social media come Facebook/Google possono fare un ulteriore passo avanti e possono registrare il tuo comportamento nel browser stesso. Ad esempio, possono registrare tutto ciò che digiti anche se non lo invii / lo salvi. Pensa a quando elabori un'e-mail in Gmail. Viene salvato automaticamente durante la digitazione. Possono anche registrare i tuoi clic e i movimenti del cursore.

Tutto ciò di cui hanno bisogno per raggiungere questo obiettivo nella maggior parte dei casi è Javascript abilitato nel tuo browser (che è il caso nella maggior parte dei browser, incluso Tor Browser per impostazione predefinita). Anche con Javascript disabilitato, ci sono ancora modi per acquisire le impronte digitali 152 .

Sebbene questi metodi vengano solitamente utilizzati per scopi di marketing e pubblicità, possono anche essere uno strumento utile per il rilevamento delle impronte digitali degli utenti. Questo perché il tuo comportamento è unico o abbastanza unico che nel tempo potresti essere anonimizzato.

Ecco alcuni esempi:

-

Le aziende specializzate stanno vendendo, ad esempio, alle forze dell'ordine prodotti per l'analisi delle attività dei social network come https://mediasonar.com/ [Archive.org]

-

Ad esempio, come base per l'autenticazione, la velocità di battitura di un utente, le pressioni sui tasti, i modelli di errore (ad esempio, premere accidentalmente una "l" anziché una "k" su tre transazioni su sette) e i movimenti del mouse stabiliscono il modello unico di quella persona di comportamento 153 . Alcuni servizi commerciali come TypingDNA ( https://www.typingdna.com/ [Archive.org] ) offrono persino tale analisi in sostituzione delle autenticazioni a due fattori.

-

Questa tecnologia è anche ampiamente utilizzata nei servizi CAPTCHAS 154 per verificare che tu sia "umano" e può essere utilizzata per impronte digitali di un utente.

Gli algoritmi di analisi potrebbero quindi essere utilizzati per abbinare questi modelli ad altri utenti e abbinarti a un altro utente noto. Non è chiaro se tali dati siano già utilizzati o meno dai governi e dalle forze dell'ordine, ma potrebbe esserlo in futuro. E mentre questo è principalmente utilizzato per scopi pubblicitari/marketing/captcha ora. Potrebbe e probabilmente sarà utilizzato per indagini a breve o medio termine per deanonimizzare gli utenti.

Ecco un esempio divertente in cui provi tu stesso a vedere alcune di queste cose in azione: https://clickclickclick.click (nessun collegamento all'archivio per questo, scusa). Vedrai che diventerà interessante nel tempo (questo richiede Javascript abilitato).

Ecco anche un esempio recente che mostra solo ciò che Google Chrome raccoglie su di te: https://web.archive.org/web/https://pbs.twimg.com/media/EwiUNH0UYAgLY7V?format=jpg&name=4096x4096

Ecco alcune altre risorse sull'argomento se non riesci a vedere questo documentario:

-

2017, Analisi del comportamento nei social network, https://link.springer.com/10.1007/978-1-4614-7163-9_110198-1 [Archive.org]

-

2017, Reti sociali e affetti positivi e negativi https://www.sciencedirect.com/science/article/pii/S1877042811013747/pdf?md5=253d8f1bb615d5dee195d353dc077d46&pid=1-s2.0-S1877042811013747-main.pdf [Archive.org]

-

2015, Utilizzo dei dati dei social network per l'analisi del comportamento e del sentimento https://www.researchgate.net/publication/300562034_Using_Social_Networks_Data_for_Behavior_and_Sentiment_Analysis [Archive.org]

-

2016, un'indagine sull'analisi del comportamento degli utenti nei social network https://www.academia.edu/30936118/A_Survey_on_User_Behaviour_Analysis_in_Social_Networks [Archive.org]

-

2019, Analisi dell'influenza e del comportamento nei social network e nei social media https://sci-hub.se/10.1007/978-3-030-02592-2 [Archive.org]

Quindi, come puoi mitigarli?

-

Questa guida fornirà alcune mitigazioni tecniche utilizzando strumenti resistenti alle impronte digitali, ma potrebbero non essere sufficienti.

-

Dovresti applicare il buon senso e cercare di trovare i tuoi modelli nel tuo comportamento e comportarti in modo diverso quando usi identità anonime. Ciò comprende:

-

Il modo in cui digiti (velocità, precisione...).

-

Le parole che usi (attenzione con le tue solite espressioni).

-

Il tipo di risposta che usi (se sei sarcastico per impostazione predefinita, prova ad avere un approccio diverso con le tue identità).

-

Il modo in cui usi il mouse e fai clic (prova a risolvere i captcha in modo diverso dal solito)

-

Le abitudini che hai quando utilizzi alcune App o visiti alcuni Siti (non utilizzare sempre gli stessi menu/pulsanti/link per raggiungere i tuoi contenuti).

-

…

-

Devi recitare e adottare pienamente un ruolo come farebbe un attore per una performance. Devi diventare una persona diversa, pensare e agire come quella persona. Questa non è una mitigazione tecnica ma umana. Puoi fare affidamento solo su te stesso per questo.